Do Not APT针对南亚使用Android恶意软件的个人

执行摘要

最近,CYFIRMA观察到对居住在印度克什米尔的一个人的网络攻击。CYFIRMA研究团队从受害者手机的下载文件夹中收集了两件恶意软件。样本分析将这次攻击与DoNot APT联系起来,DoNot APT历来在该地区非常活跃。

介绍

受害者手机下载文件夹中收集的恶意软件暗示威胁行为者使用了第三方文件共享网站,导致文件被下载并保存在移动设备上的主下载文件夹中。

威胁行为者还开发了自己的在线文件共享平台作为交付机制,这也是合理的。恶意软件样本被诱饵为名为“Ten Messenger.apk”和“Link Chat QQ.apk”的聊天应用程序。根据收集的样本的命名惯例,人们的印象是它们要么与聊天应用程序有关,要么可能是聊天应用程序。然而,在分析了这两个样本后,团队发现这些应用程序完全是假人,它甚至无法正常工作,无法让受害者参与该应用程序进行聊天。经过进一步分析,发现两个样本都高度混淆,代码分散,使分析变得困难。该应用程序与之前活动中使用的其他恶意应用程序类似,这些应用程序已有一年多年的历史。该恶意应用程序利用谷歌的firebase作为命令和控制服务器。

外部威胁景观管理(ETLM)

归因

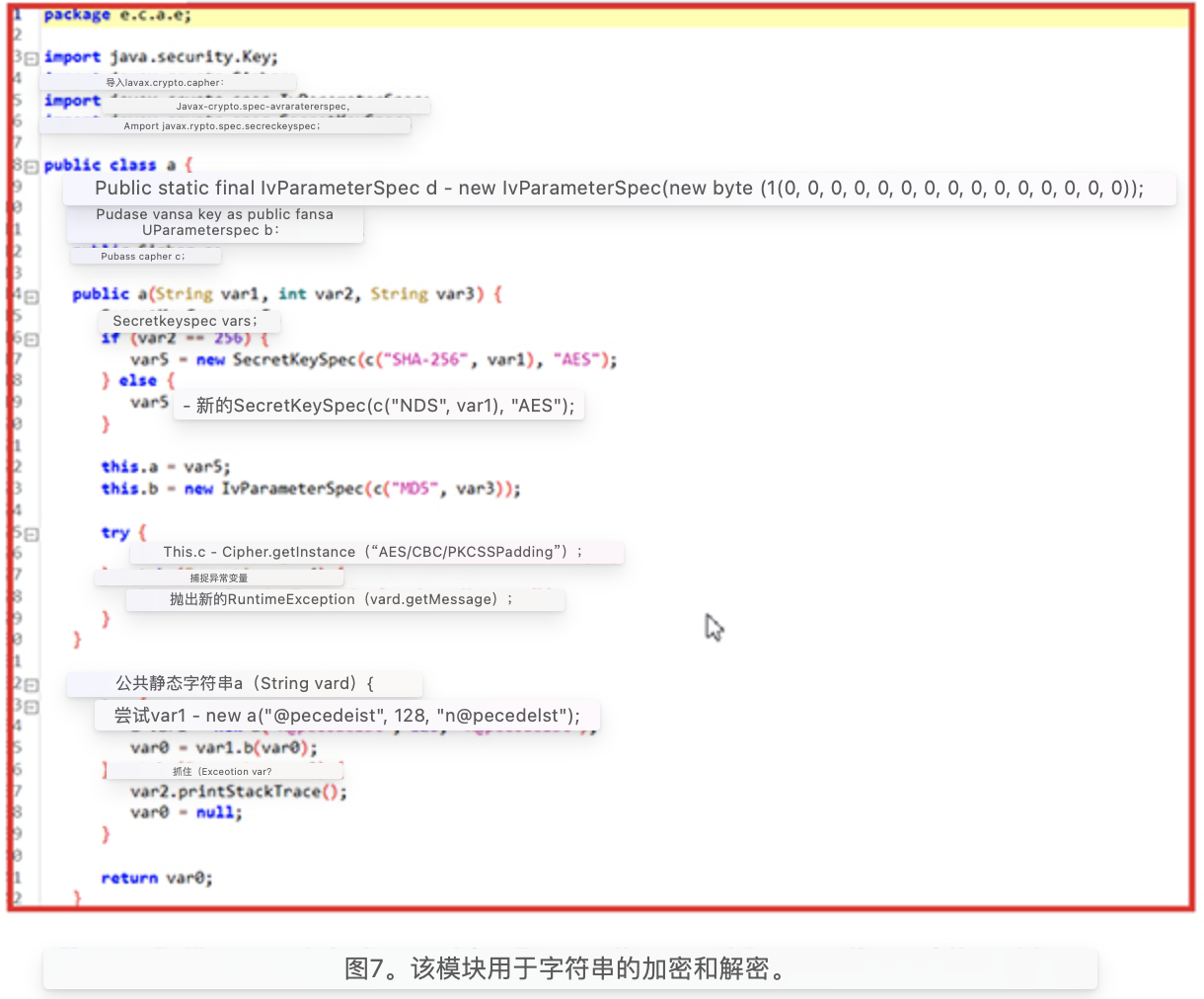

我们对获得的样本的分析揭示了加密字符串的存在。具体来说,在上一个活动的Android样本中,字符串使用Base64算法的一层进行加密。然而,在当前样本中,团队进行了分析,我们发现字符串是用两层加密加密的——Base64和AES256,带有CBC模式和PKCS填充。该代码使用Pro Guard进行了混淆和保护,使其难以理解。总体而言,我们的技术分析指出,DoNot APT是这次袭击的肇事者,这与他们过去针对印度克什米尔地区实体的犯罪行为一致。

威胁演员简介

该威胁行为者自2016年以来一直活跃,并一直在南亚地区进行网络打击。有一些媒体文章报道说,威胁者属于印度土地,但我们不能自信地确认他们是否属于印度,或者他们目前有什么利益。过去,威胁者还针对来自不同目标行业和地区的鱼叉式网络钓鱼攻击对手。威胁行为者以其持续的攻击而闻名,当我们在受害者的手机中观察到两个不同的应用程序具有不同的命令和控制服务器时,也反映了这一点,这些应用程序属于DoNot APT。

受害者学

这次袭击对威胁情报界来说并不奇怪,因为DoNot此前曾多次针对克什米尔地区的非政府组织和其他实体,以及印度、孟加拉国和巴基斯坦的其他地区。攻击背后的目标仍然未知;然而,在中等程度的信心下,我们可以说威胁行为者本可以使用长矛消息攻击。威胁者本可以在社交工程攻击的初始阶段使用WhatsApp或其他聊天信使来交付应用程序。因为应用程序是在下载文件夹中找到的,只有当第三方文件共享网站交付时才有可能。将应用程序直接附加到WhatsApp会增加恶意应用程序被检测到的几率,但将应用程序作为文件附件发送会将文件保存在WhatsApp媒体位置,而不是下载文件夹中,这与其他聊天信使相同。

技术分析

流程概述

安装后,Android恶意软件示例要求受害者打开该应用程序。

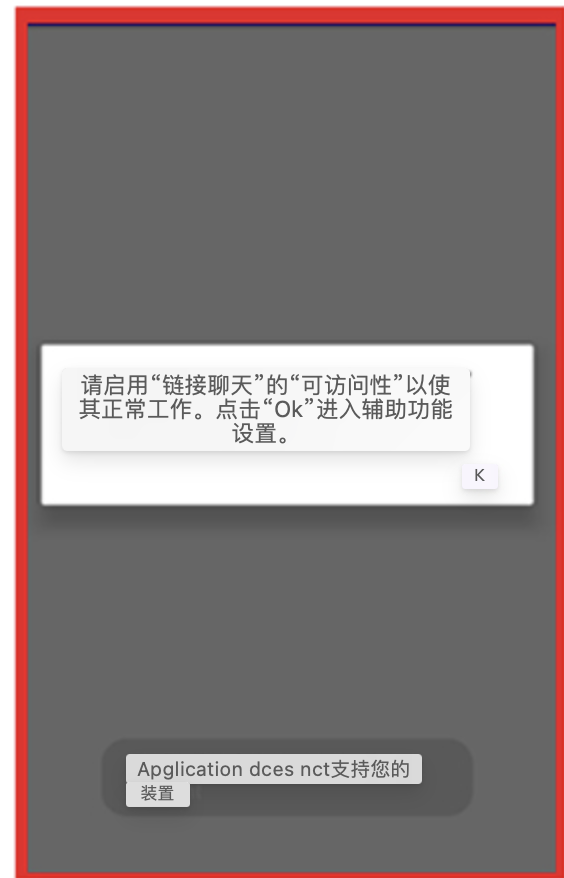

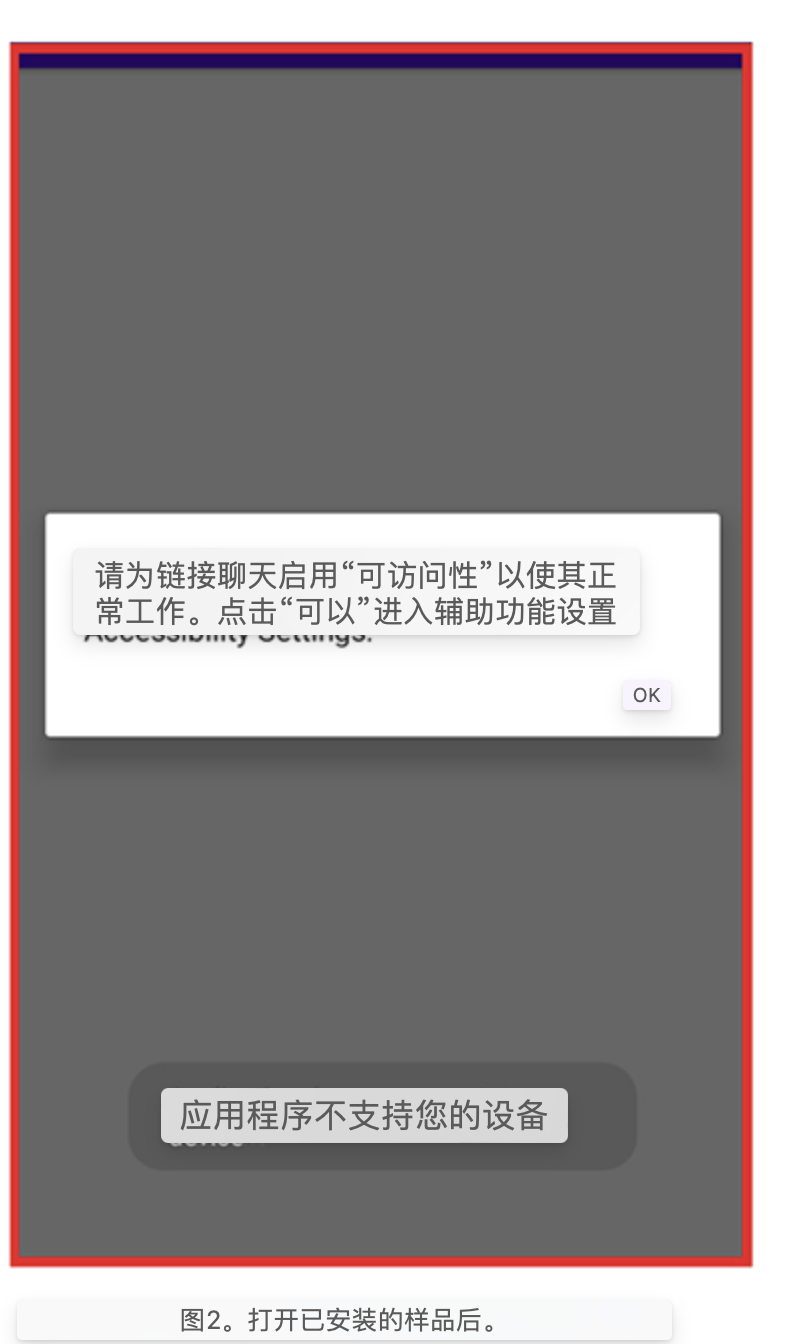

打开应用程序后,它要求受害者启用屏幕截图如下所示的可访问性服务。每次打开应用程序时,它都会向受害者显示相同的警报,直到受害者启用它。

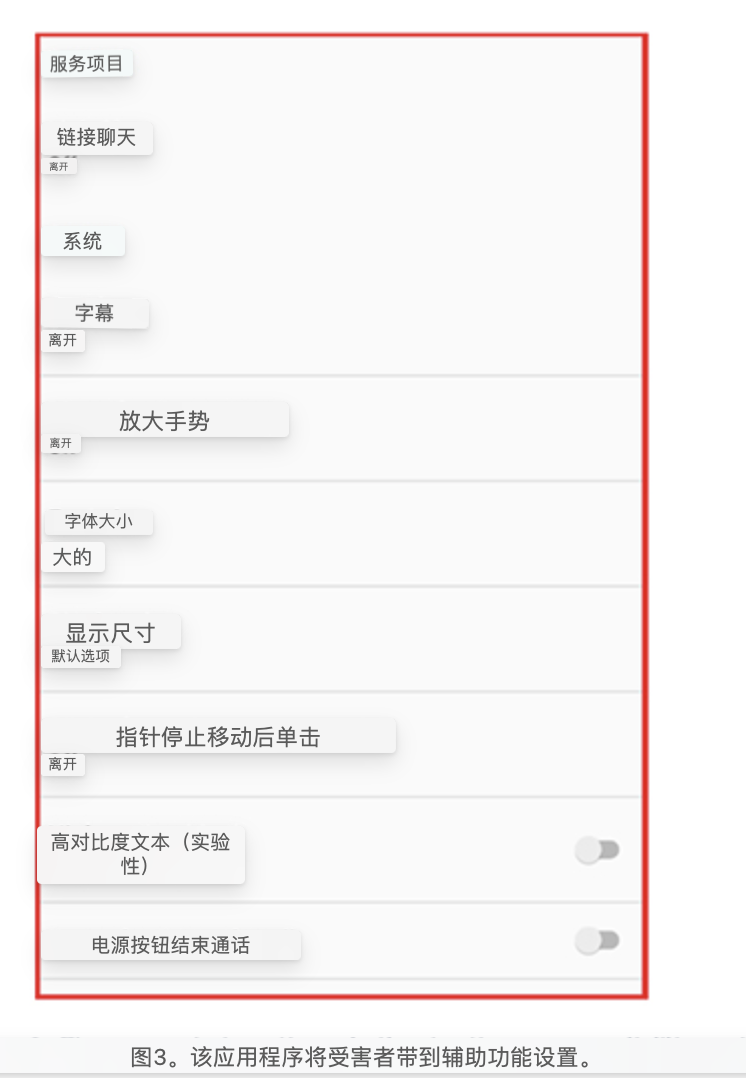

单击“确定”后,应用程序将受害者带到辅助功能设置页面,通过单击“链接聊天”并打开辅助功能服务,要求受害者启用辅助功能。此外,打开辅助功能后,应用程序会从主菜单中隐藏,并在一定程度上限制受害者卸载应用程序。

代码审查

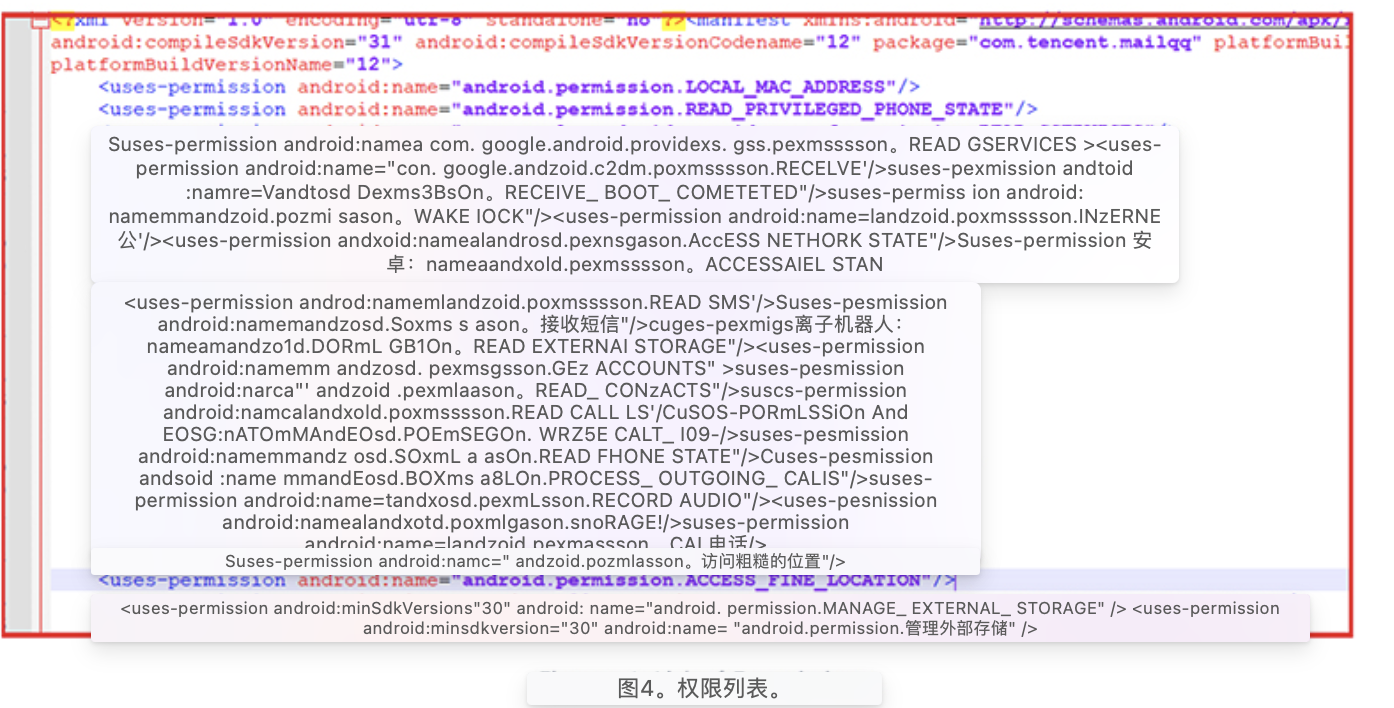

以下是Android Manifest文件的片段,恶意应用程序试图访问大多数权限以执行恶意任务。

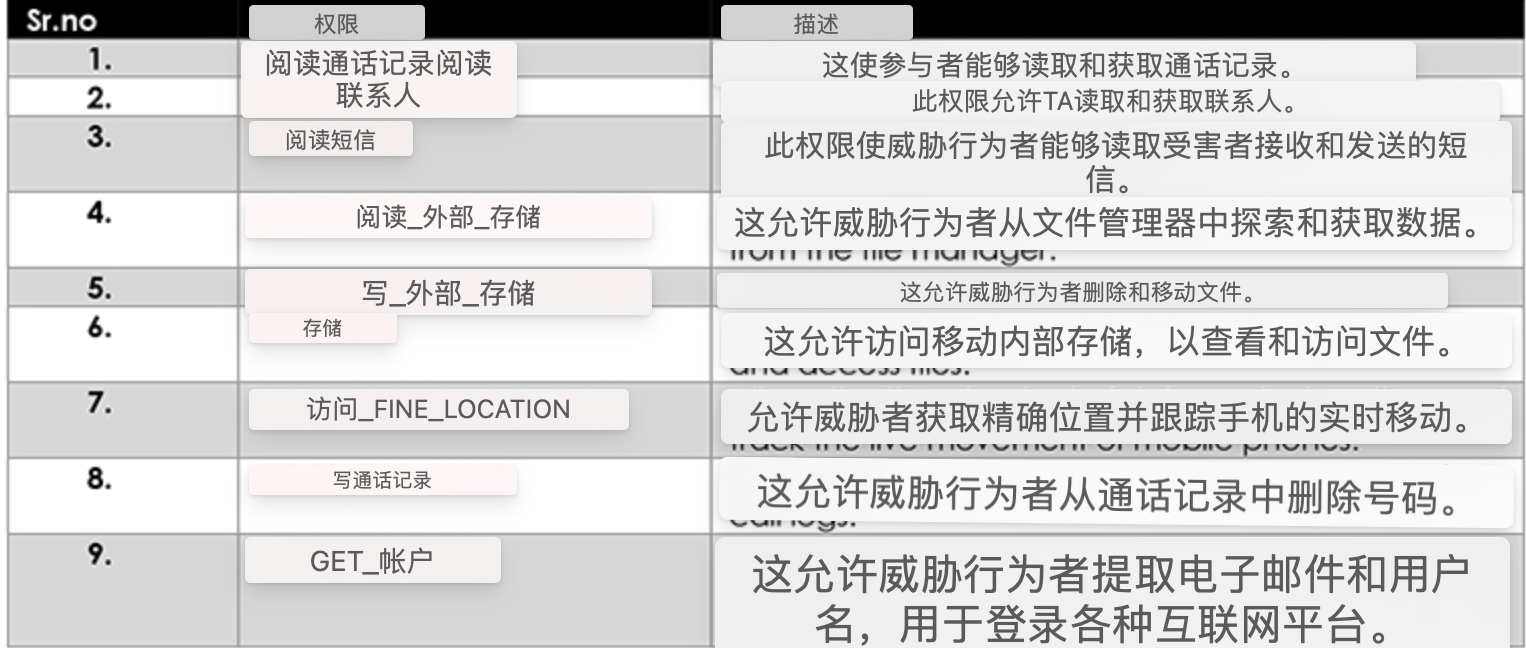

以下是恶意安卓应用程序访问的一些危险权限:

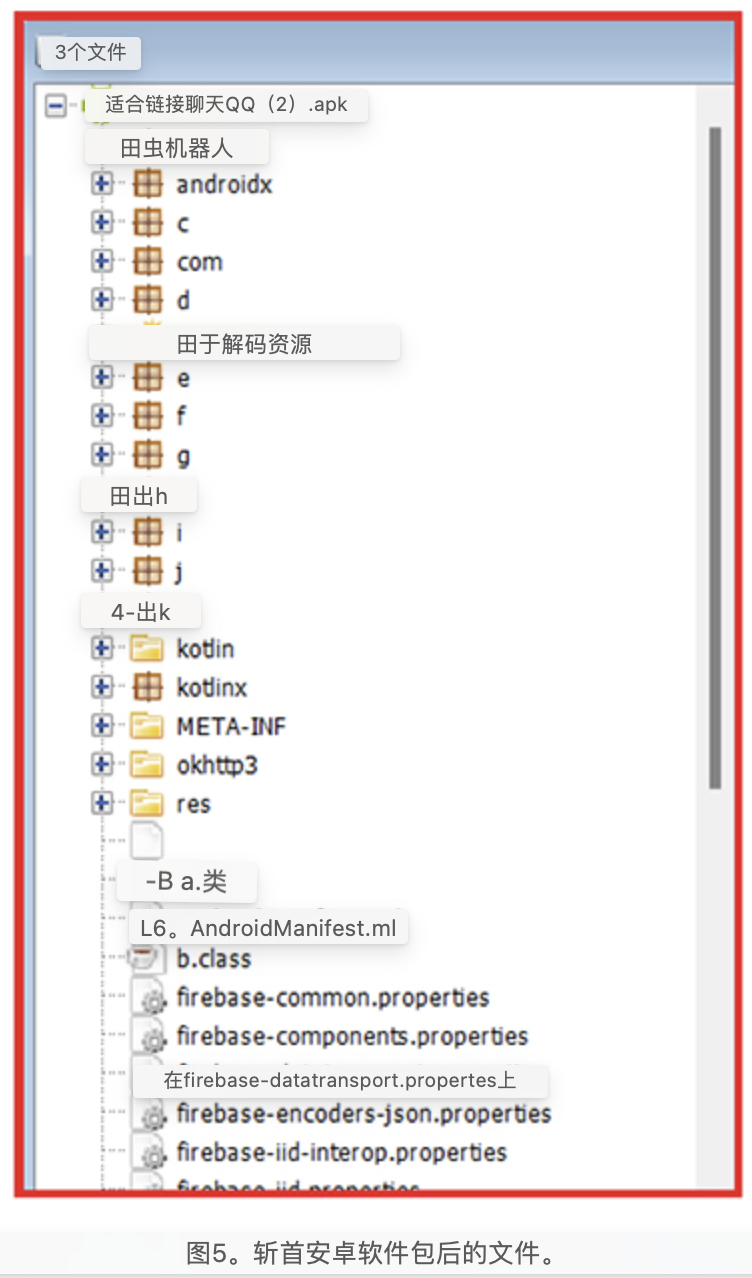

以下是使用字节码查看器反编译Android软件包后文件的屏幕截图。片段显示分散的模块是混淆的一部分。

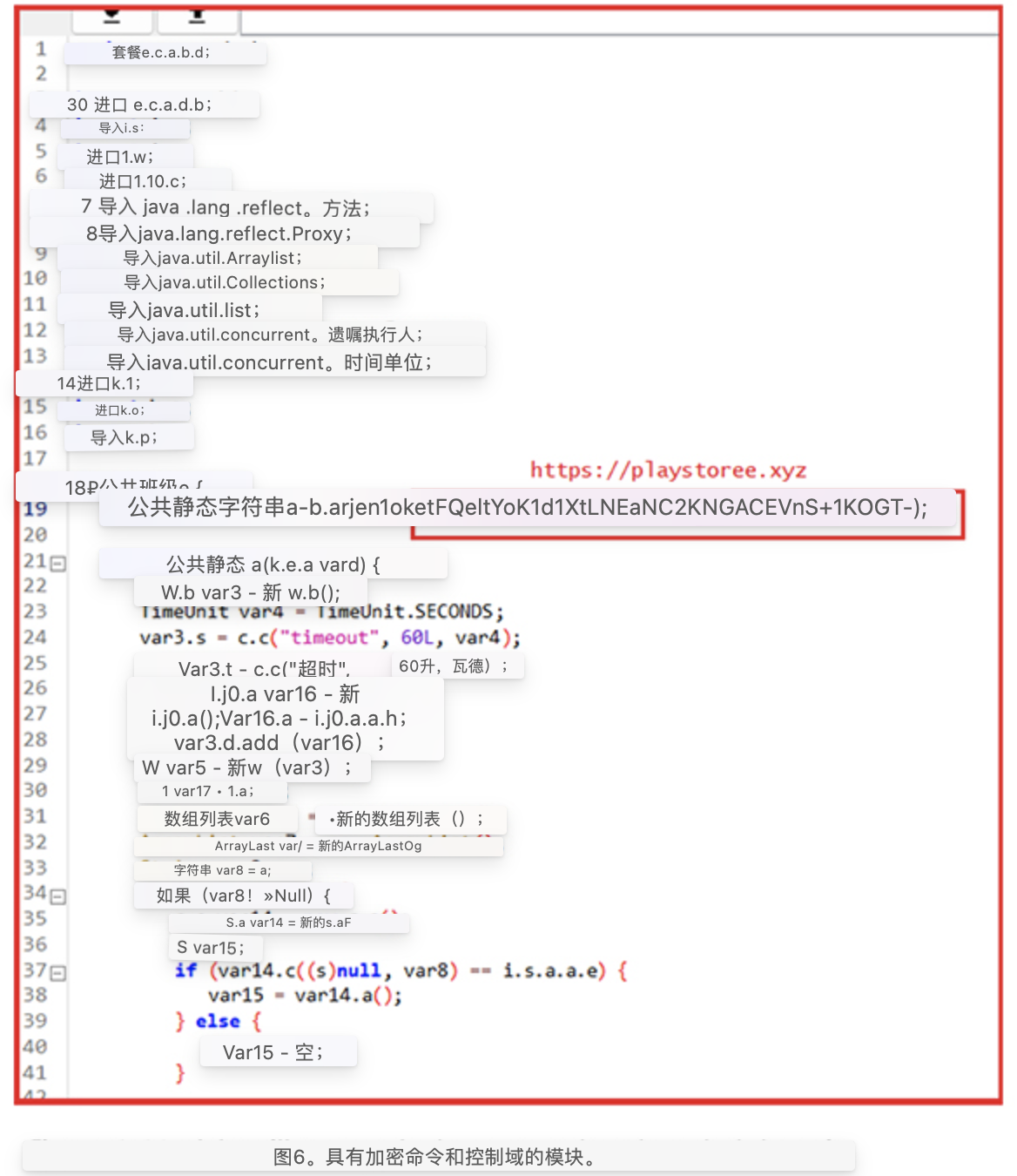

下面的摘录是与命令和控制服务器交互的代码。命令和控制域使用Base64和AES256加密,使用CBC模式和PKCS填充。字符串的解密揭示了playstoree[.]xyz域。怀疑的国际奥委会已经一岁了,属于臭名昭著的Do Not APT。

下面的片段是模块的,其中类使用密钥对字符串进行加密和解密。

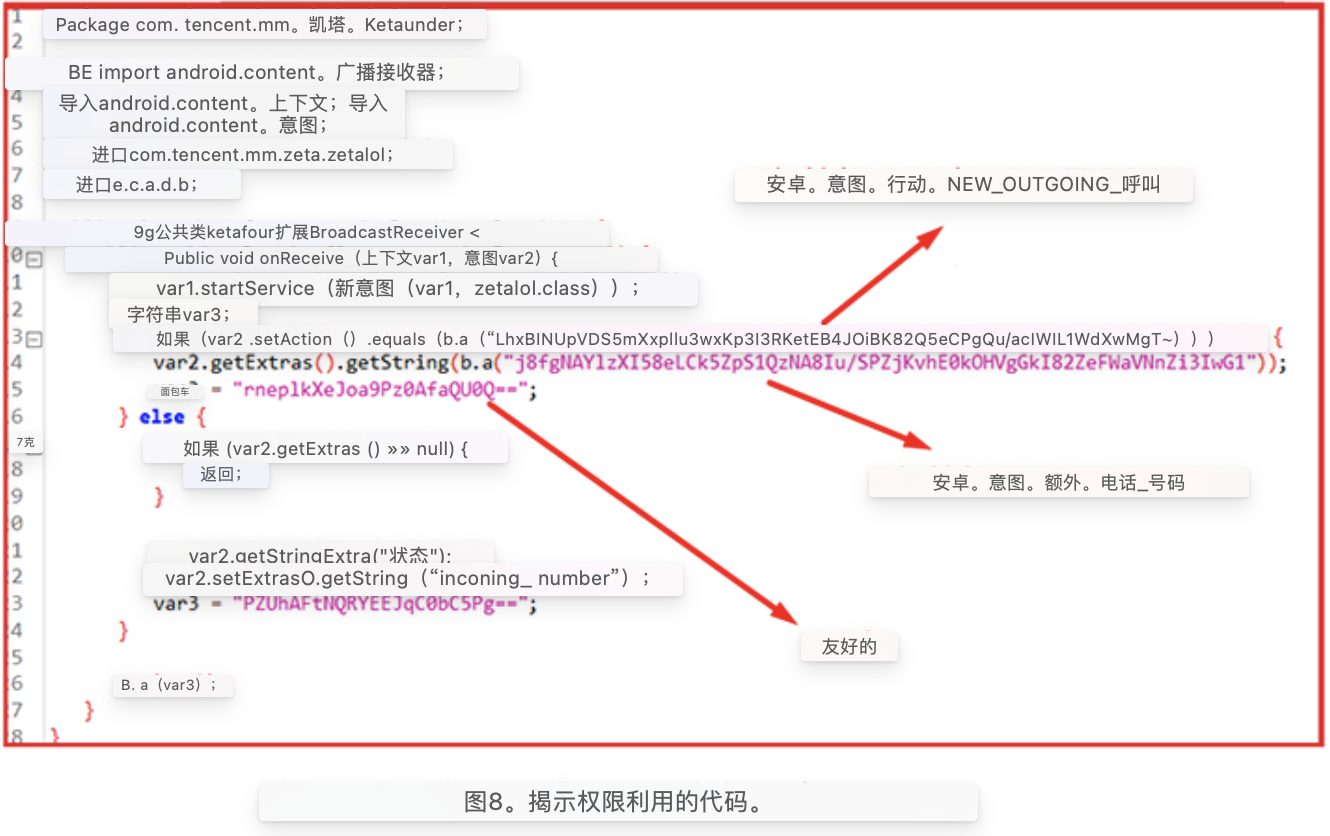

下面的片段显示了一个模块,该模块正在利用“android.intent.action.NEW_OUTGOING_CALL”和“android.intent.extra.PHONE_NUMBER”权限来监控受损受害者的呼出和呼入电话。

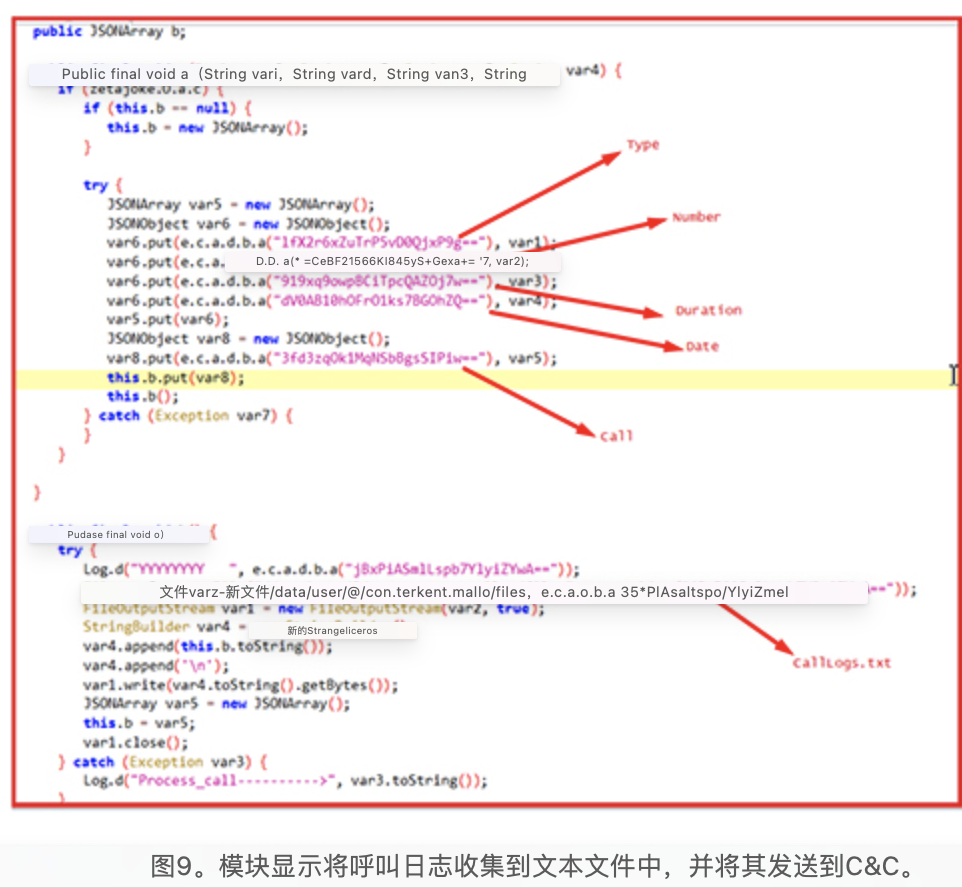

下面的摘录显示,该模块正在存储带有其他一些详细信息的调用日志,例如JSON阵列中的时间和持续时间,并准备将其发送到命令和控制服务器。

下面的片段显示了它在受害者的手机中打开时获取GPS位置的模块。

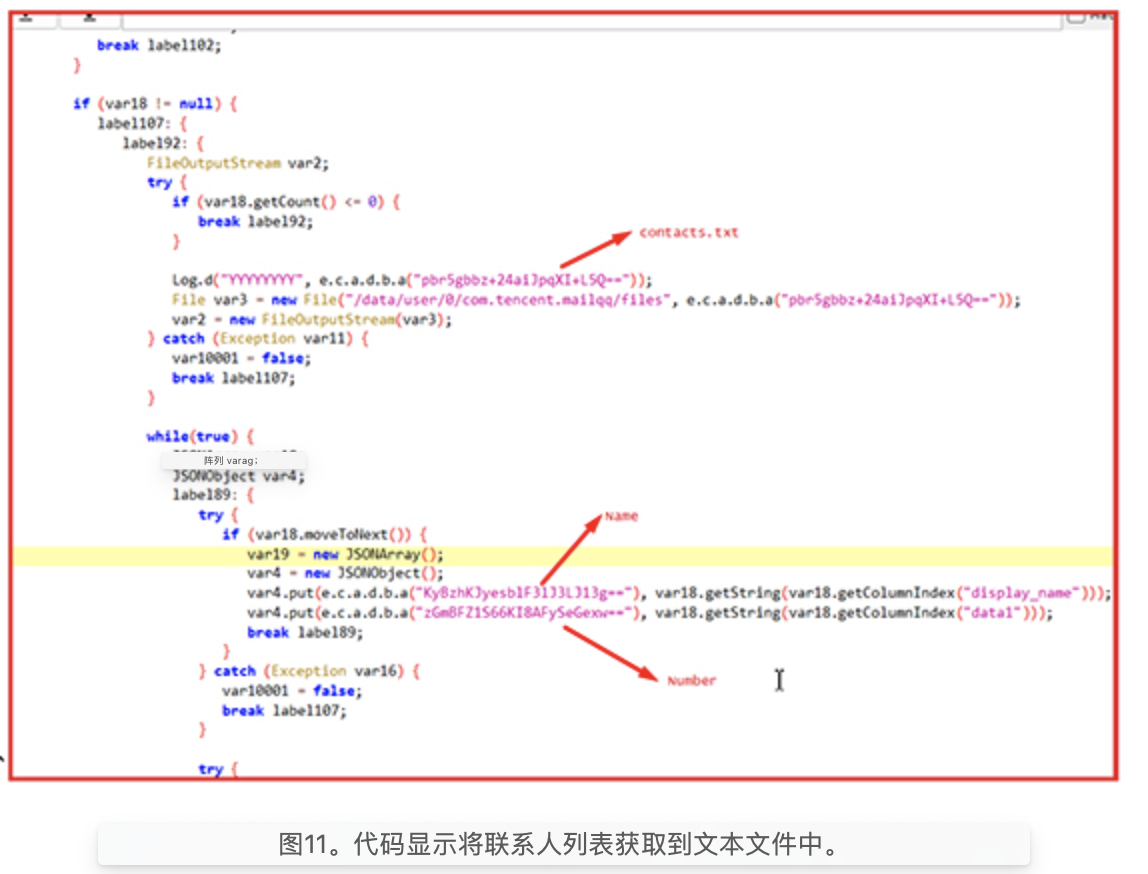

下面的屏幕截图显示了将名称和数字提取到Contacts.txt并发送到命令和控制服务器的模块。

结论

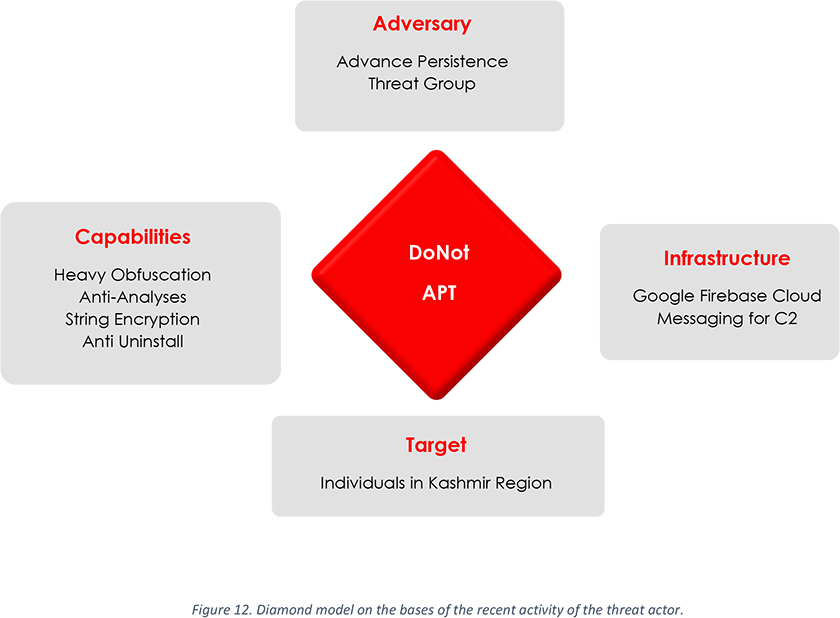

威胁行为者不断针对印度克什米尔地区的个人。他们的攻击没有那么复杂,攻击背后的目标仍然未知。在编写本报告时,我们遇到了另一个名称不同的示例,但除命令和控制域外,此示例中使用的代码与之前分析的示例相似。此域是新的,在任何地方都没有被标记为恶意IOC。此外,我们对近两年前的APK的分析显示,字符串仅使用Base64算法加密,而一年前获得的样本显示,字符串使用两层加密进行加密,包括带有CBC模式和PKCS填充的Base64和AES256。这表明,在过去的两年里,威胁行为者一直在使用相同的战术和技术。预计该小组将使用类似和一致的战术和技术,特别是在通过消息进行鱼叉式网络钓鱼的背景下,以针对其预期受害者。

图12。钻石模型基于威胁行为者最近的活动。

附录I

妥协指标

样品1.apk SHA256:B2B857553E0BBF098D35198A6DEAD03798FCF786C086E9F50E4E1F5EAEAAD5E8

样品2.apk

SHA256:24A5C536EC7CFFD23FD2FA23B9A5E11A04770E17CCE4E7A8832E0722706ACFF0

样品3.apk

SHA256:A6D97B2F28B02193FC16D00447085C5C1338BAD51AD1E20271E0F2A8D1002351

link

https://www.cyfirma.com/outofband/donot-apt-targets-individuals-in-south-asia-using-android-malware/