攻防世界-web01

实验目的:

- 本

CTF题考查对cookie的理解,通过篡改伪造用户凭证,从而获得管理员权限并读取敏感信息(key)。通过上述实验内容,增进对OWASP TOP10漏洞之一的“失效的访问控制”(Broken Access)漏洞原理的理解。 - 系统环境:

Mac 13.3.1 (a) (22E772610a)

- 实验工具:

burpSuiteFireFox

实验步骤和内容

- 目标靶机

http://140.210.203.168:28885/start/index.php

- 分析目标

- 找到

flag

- 找到

分析

首先在题目上获取到关键信息

- 会看到

请使用admin用户访问权限获取KEY这段文本提示

- 打开

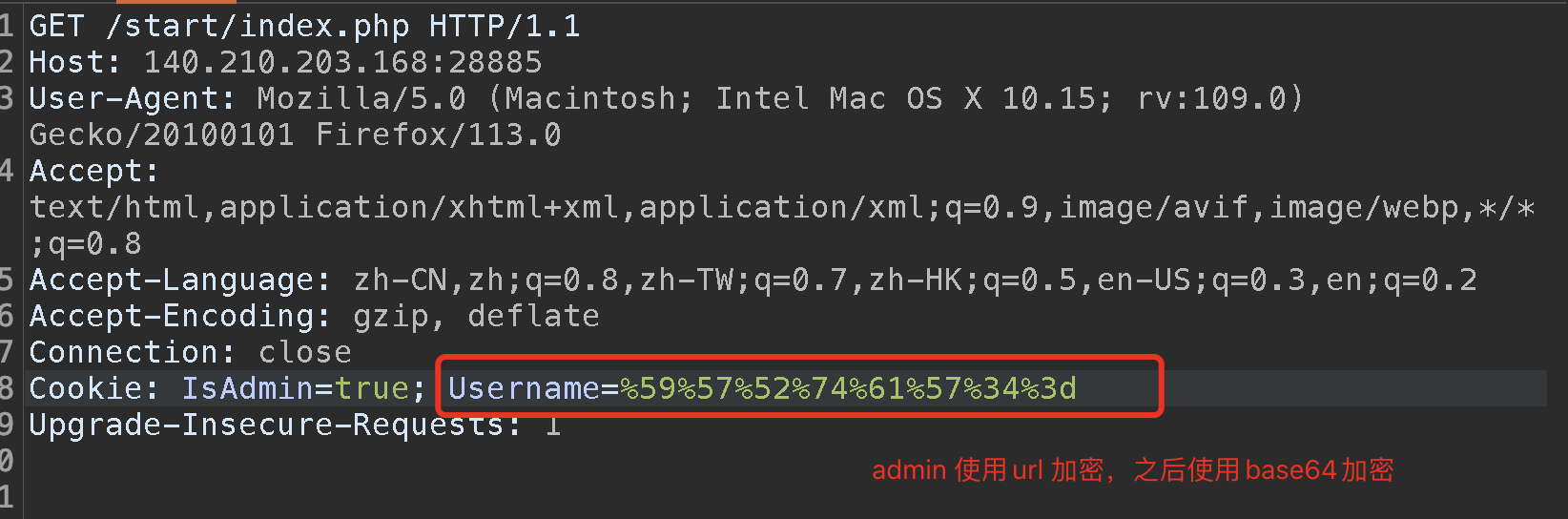

burp Suite分析,修改admin权限 Head头存在IsAdmin和Username字段

- 修改

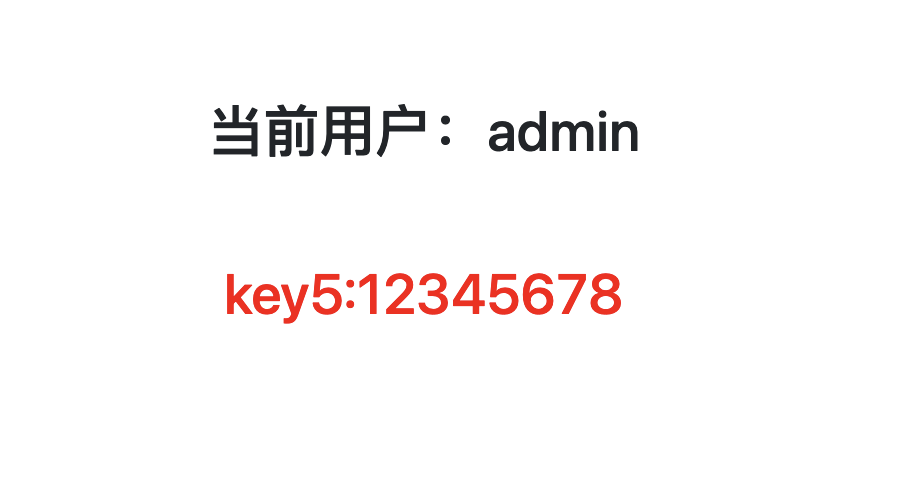

IsAdmin字段为true,启用管理员- 查看

username发现编码部分有坑 - 使用

burpSuitedecoder分析编码规律 - 输入

admin,找到编码规律- 编码

base64后字符串为YWRtaW4= - 编码

url后字符串为%59%57%52%74%61%57%34%3d - 查看

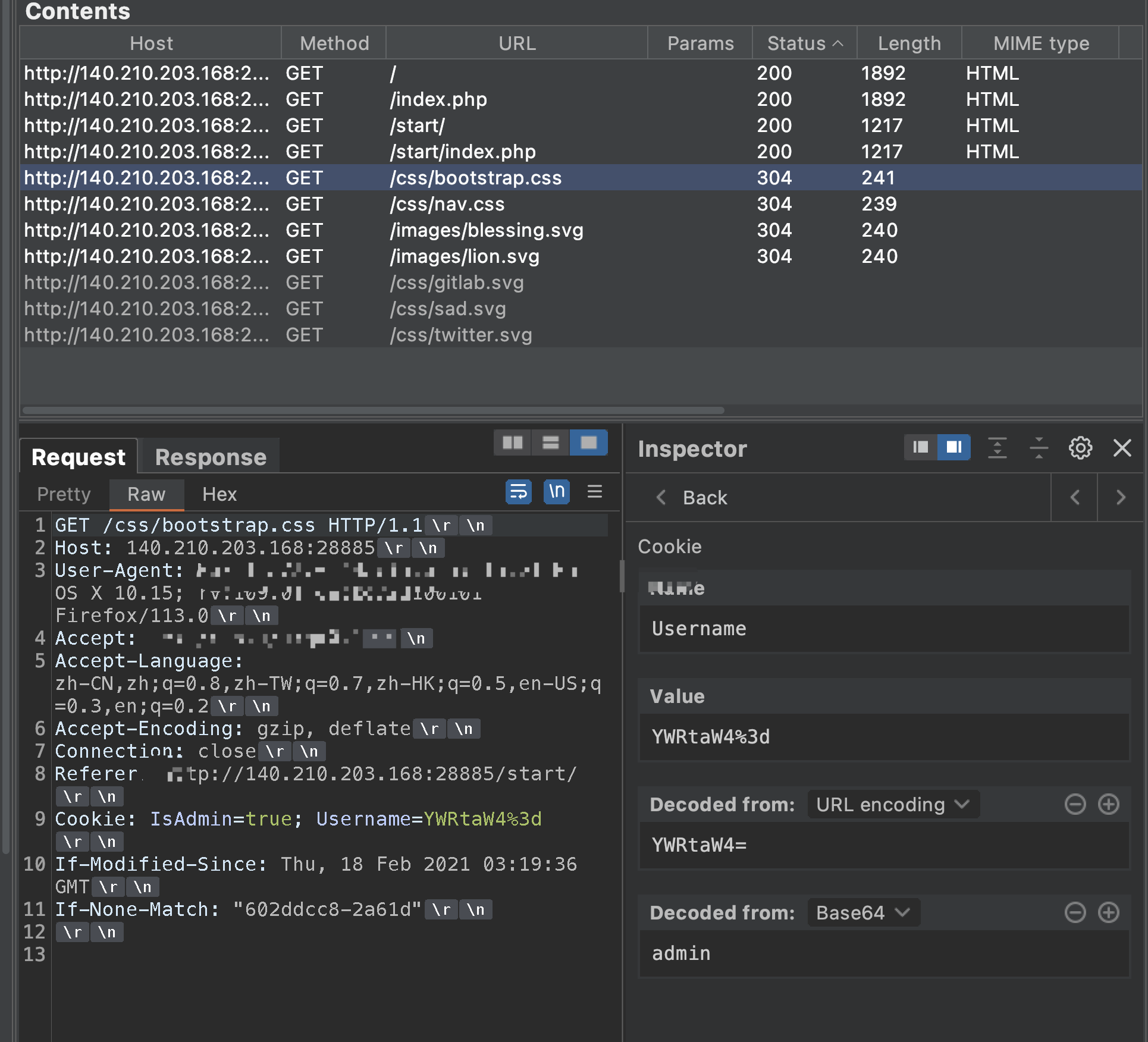

Inspector拦截包,获取admin编码后的数据,最后得到Username为YWRtaW4%3d

- 编码

- 查看

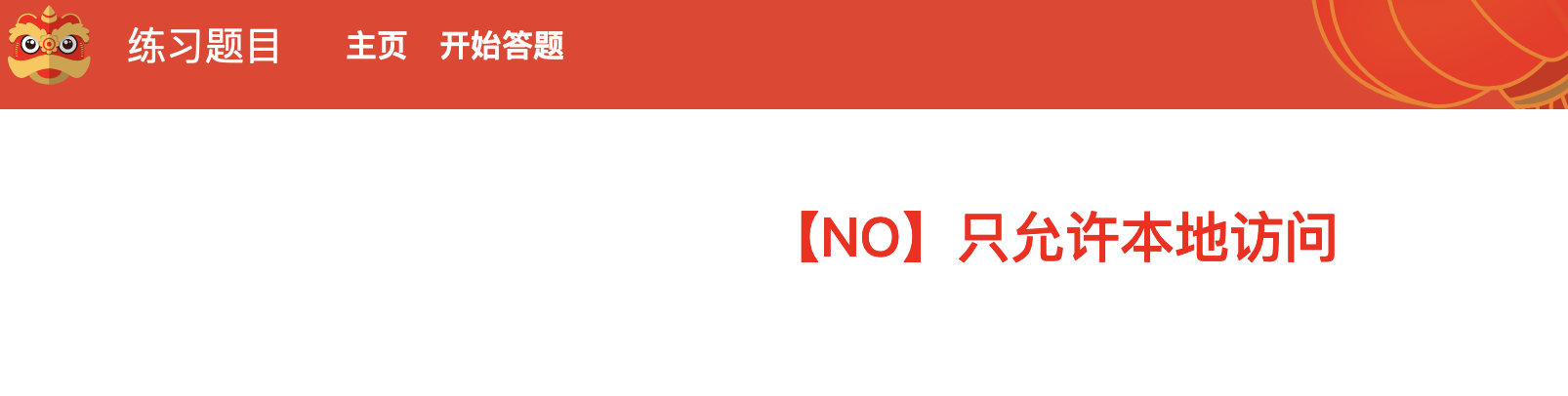

欺骗服务器,伪装本地访问

- 提示只

允许我们本地访问

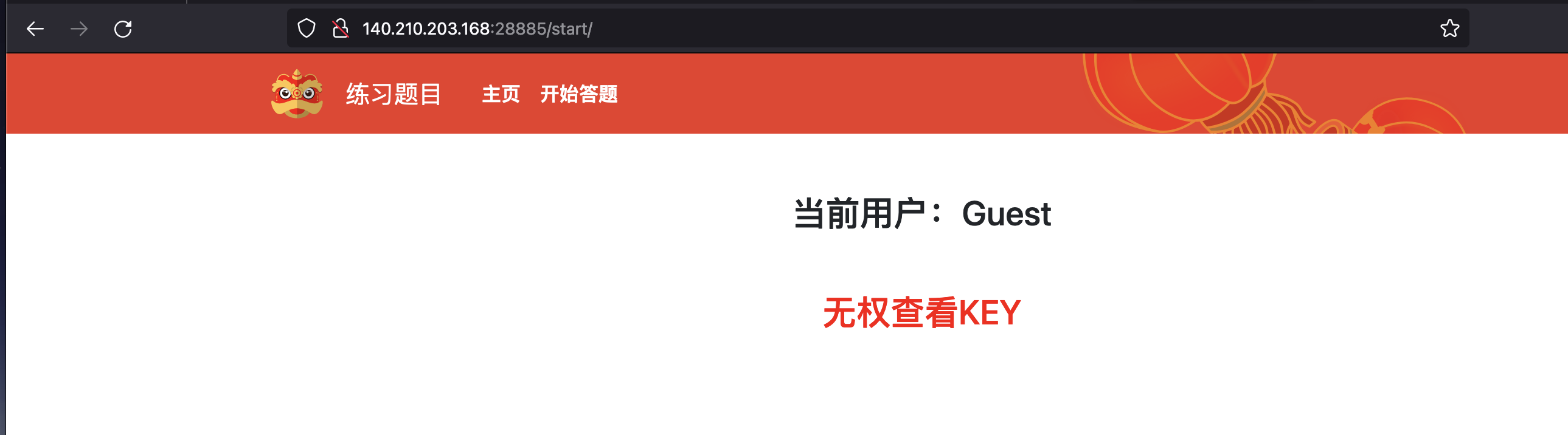

添加一下X-Forwarded-For: 127.0.0.1字段,之后提示我们无权查看Key

- 因为

IsAdmin用户权限没启用,IsAdmin改为true得到flag