网络安全

儒以文乱法,侠以武犯禁

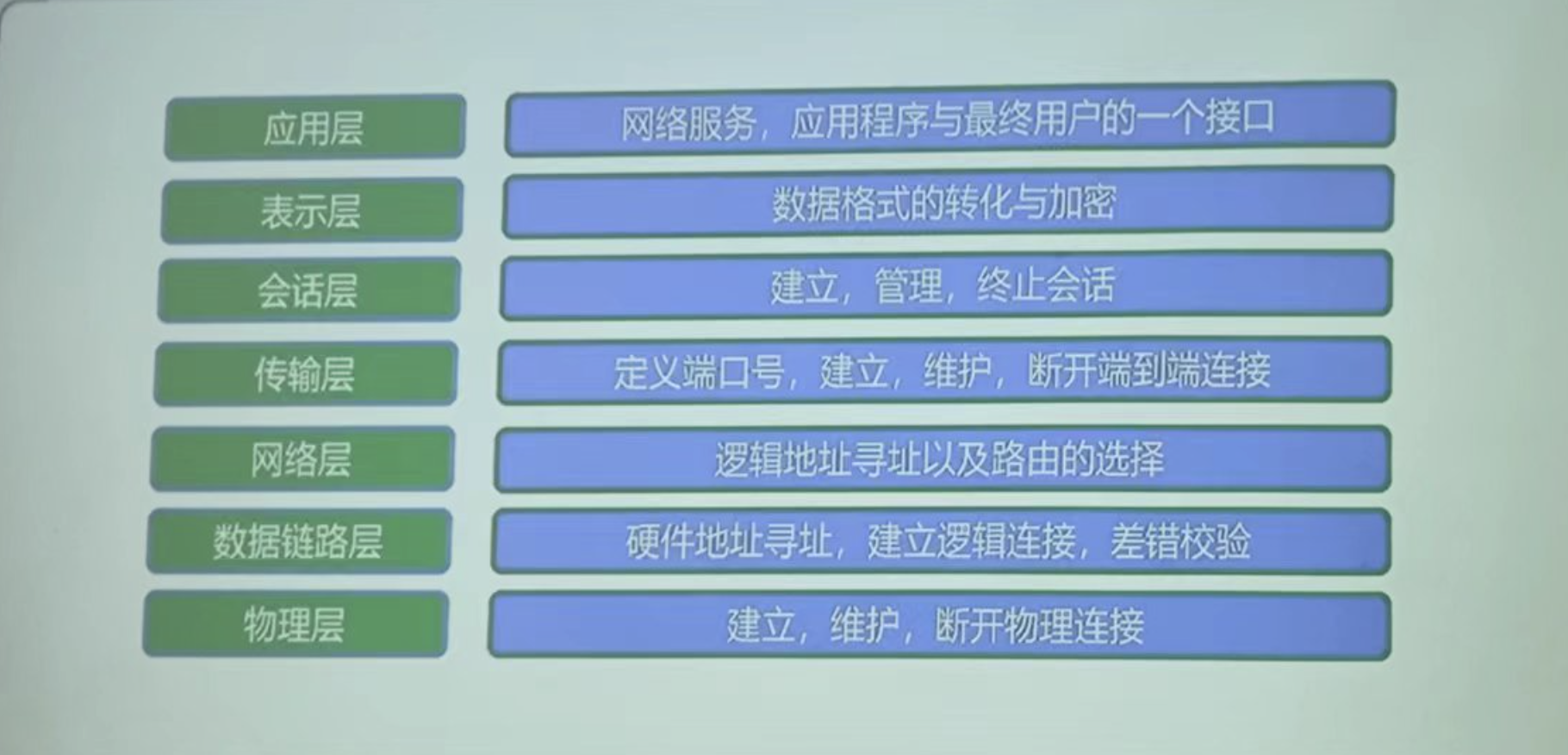

OSI 7层参考模型

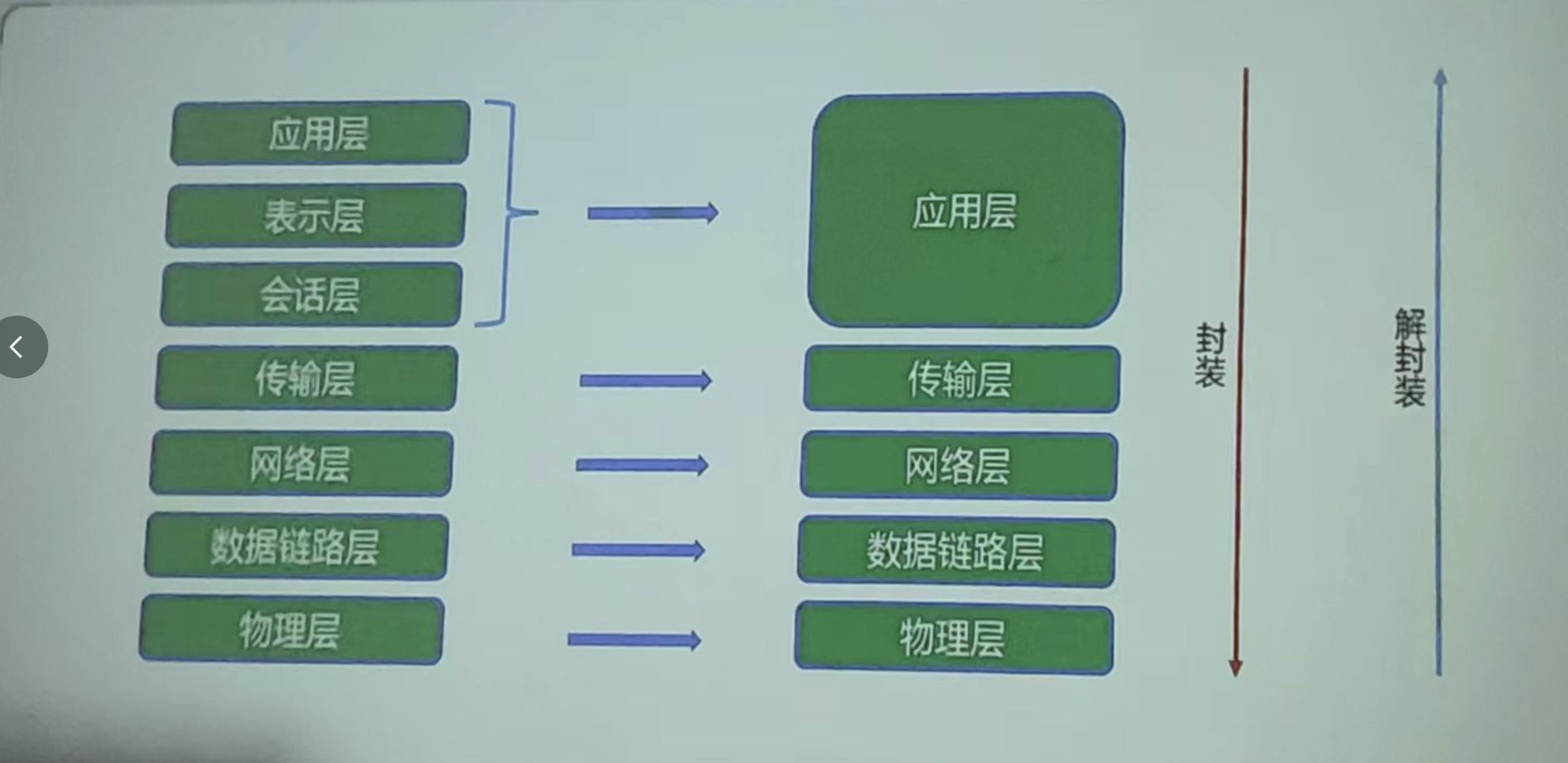

TCP五层模型

- 5.应用层:以人的角度使用,PC,手机,服务器,哑终端(摄像头)

- 4.传输层:承上启下 将应用层和寻址信息进行连接,端口信息,防火墙,数据段。

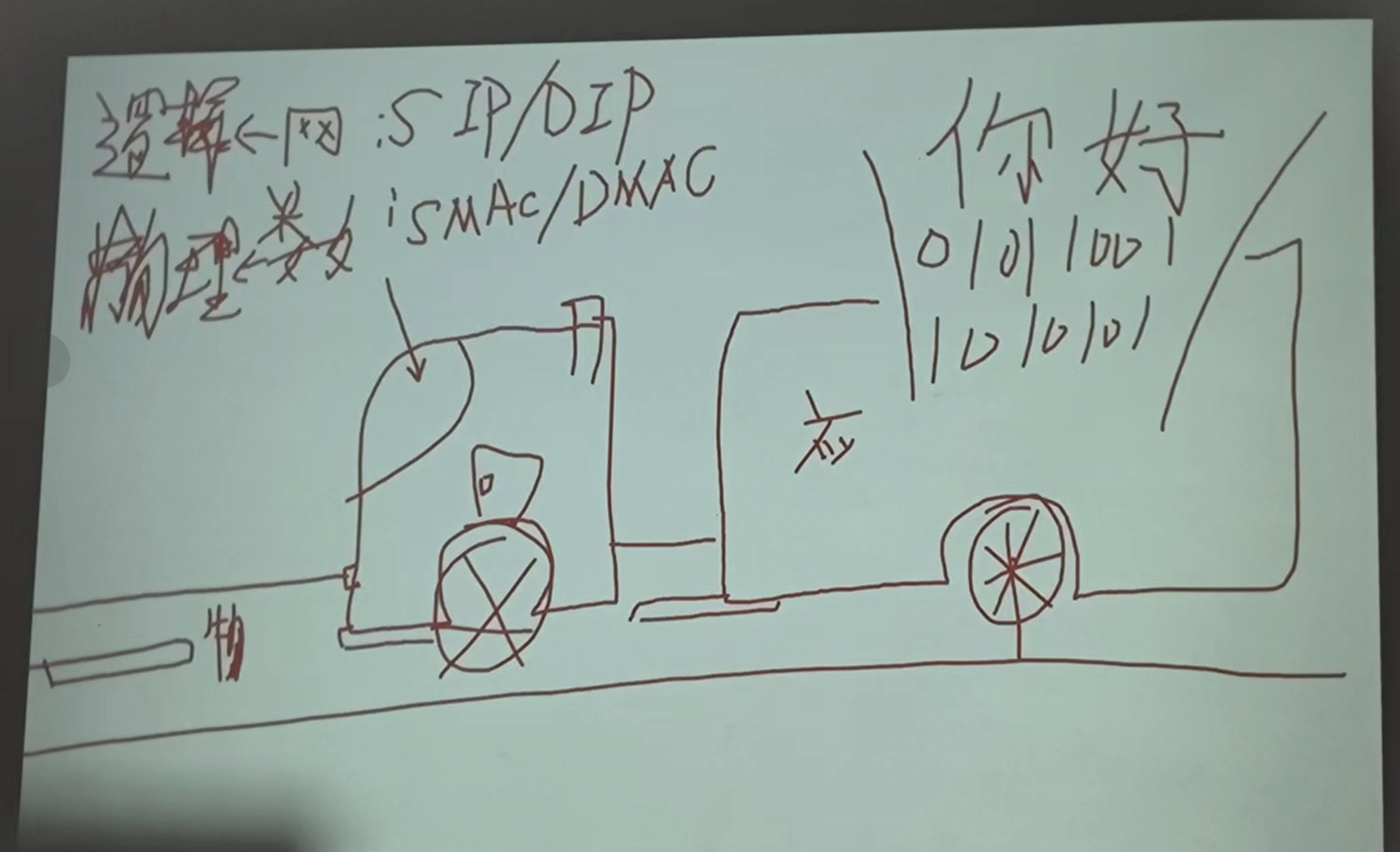

- 3.网络层:逻辑地址寻址:SIP(source ip)/DIP(

dest ip),可以任意更改,逻辑地址,路由器(非宽带数据包),数据包 - 2.数据链路层: 物理地址:

SMAC/DMAC,物理地址不可以更改,交换机,数据帧 - 1.物理层:传输媒介,网线,网卡,bit流

- 封装过程:装车的过程

- 解封装过程:卸车的过程

- 手机地址也有两个,IP地址和mac地址

下面为栗子,思考下装车的过程和卸车的过程

核心

C/S(客户端,服务器)

B/S(浏览器,服务器)

-

逻辑五大件:输入、输出、运算、存储、控制

- 存储

- 内存

- 外存储

- 运算器 | 控制器

CPU

- 存储

-

数制:用来表达数值大小的进制。2/8/10/16 -

基数:在该数制下可以使用的数字符号个数 -

数位:数字符号的所在位置 -

位权:数字符号所在位置的权重(基本值) -

MAC地址:物理地址,由48位二进制组成MAC地址是以16进制表示AA-AA-AA-AA-AA-AAMAC:每个网络接口都需要一个MAC地址- 前

24位表示 厂商导码 - 后

24位表示 该厂商随机码

- 前

MAC地址可以被伪造,因此不能完全依赖它来验证设备身份。- 如何

伪造- 工具或者自己修改

Mac地址。

- 工具或者自己修改

- 如何

-

IP地址:逻辑地址,由**32位二进制**组成,使用网络时候系统/人为指定IP地址的组成- 网络部分

- 主机部分

- 通信

- 网络位相同主机位不同(同网段)方可进行 通信

- 以十进制方式表示,例如:

127.0.0.1 - IP是互联网中重要的访问标识,通过IP地址找到目标主机、PC、服务器、数据库等网络资源。

- IPV4:地址数量大概是2的32次方

- iP地址分为五类:

- A:第一段IP地址

1-126,网络位.主机位.主机位.主机位。- 网络位就是

255,主机位就是0 127特殊地址表示本地回环地址

- 网络位就是

- B:第一段IP地址

128-191,网络位.网络位.主机位.主机位。 - C:第一段IP地址**

192-223**, 网络位.网络位.网络位.主机位。 - D:223专用地址(组播)

- E:252保留地址(科研)

- 网络位.网络位.主机位.主机位 总共

255

- A:第一段IP地址

- iP地址分为五类:

- IPV6:地址数量大概是2的128次方个

- 地址划分:(思考小区16号的例子)

-

1. 私有地址:只能用于局域网搭建(LAN)

-

- 公有地址:可以用于全球互联网访问(WAN)

- A:

10.0.0.0-10.255.255.2550000 0001 - 0111 1110

- B:

172.16.0.0-172.31.255.2551000 0000 - 1011 1111

- C:

192.168.0.0-192.168.255.2551011 1111 - 1101 1111

-

3.

链路本地地址(Link-local addresses):169.254.0.0至169.254.255.255。这些地址用于在没有DHCP服务器的情况下自动配置IPv4地址。 -

4.

多播地址(Multicast addresses):224.0.0.0至239.255.255.255。这些地址用于发送多播消息,同时向多个接收者发送消息。 -

- 保留的

子网广播地址:0.0.0.0和255.255.255.255。这些地址分别表示当前网络中的“本网络”和“本子网广播”。

- 保留的

-

测试网络地址(TEST-NET addresses):192.0.2.0至192.0.2.255``(192.0.2.0/24)、198.51.100.0至198.51.100.255``(198.51.100.0/24)和203.0.113.0至203.0.113.255(203.0.113.0/24)。这些地址用于文档和网络测试。

-

- 特殊用途保留地址:

240.0.0.0至255.255.255.254。这些地址被保留,但目前未明确用途。

- 特殊用途保留地址:

-

思考下为什么分为五大类?

- 仔细看以下二进制数:

0000 0001 - 0111 11101000 0000 - 1011 11111011 1111 - 1101 1111- 查看前两位发现:

00~0111 1110:0111 1110进位到1010~101111 1111:101111 1111进位到1110~1101 1111

这些地址不能在网站上使用,不被认可,属于本地局域网

- 仔细看以下二进制数:

-

子网掩码:用来表示IP地址的网络位和主机位

- 子网掩码为1的IP地址位网络位

- 子网掩码为0的IP地址为主机位

-

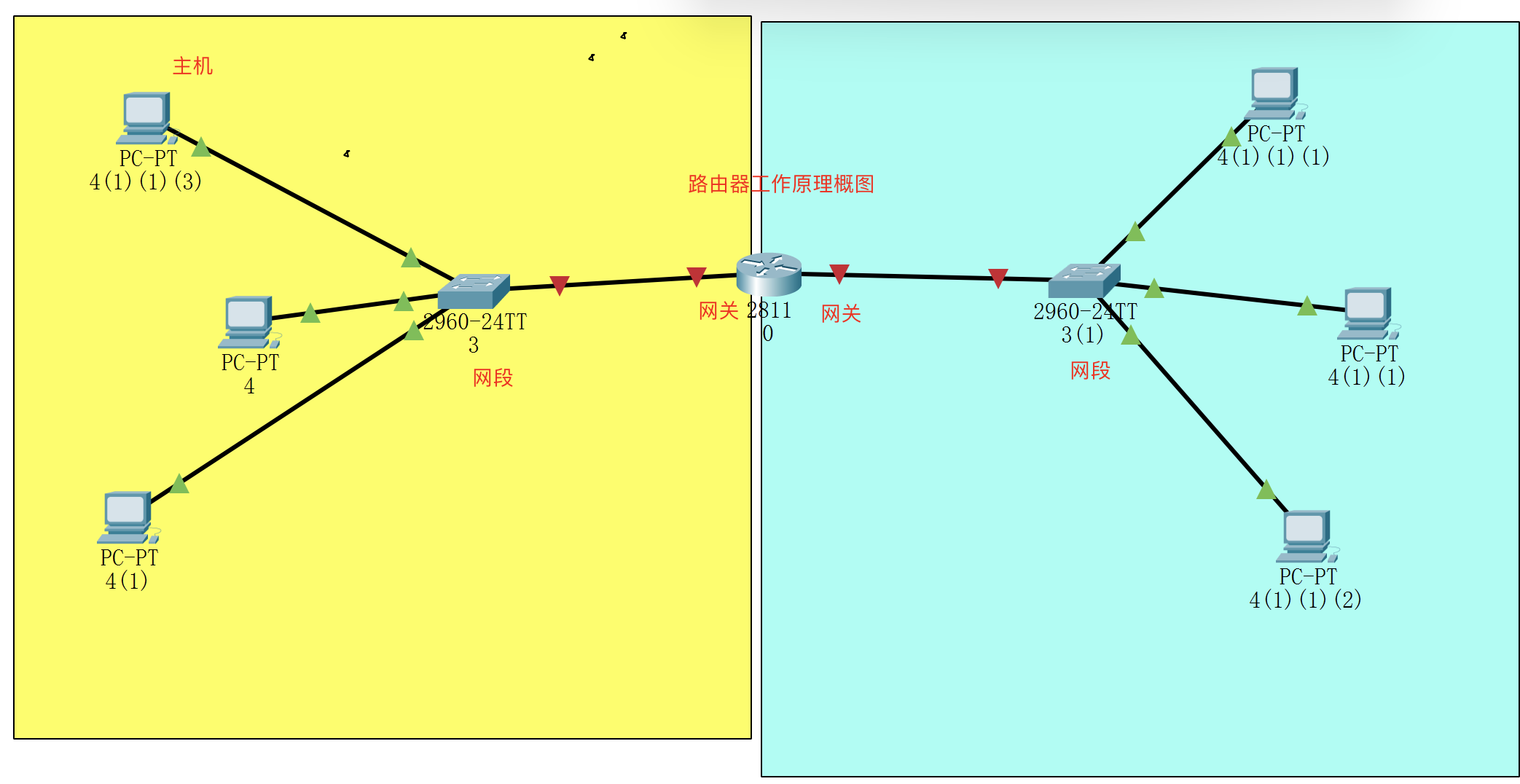

网关

- 一个网段通往另外一个网段的大门,多数情况下是直连到该网段路由器(三层以上设备)的接口。

-

栗子如下

192.168.3.1/241100 0000.1010 1000.0000 0011.0000 0001

255.255.255.01111 1111.1111 1111.1111 1111.0000 0000

-

- IPV4:地址数量大概是2的32次方

-

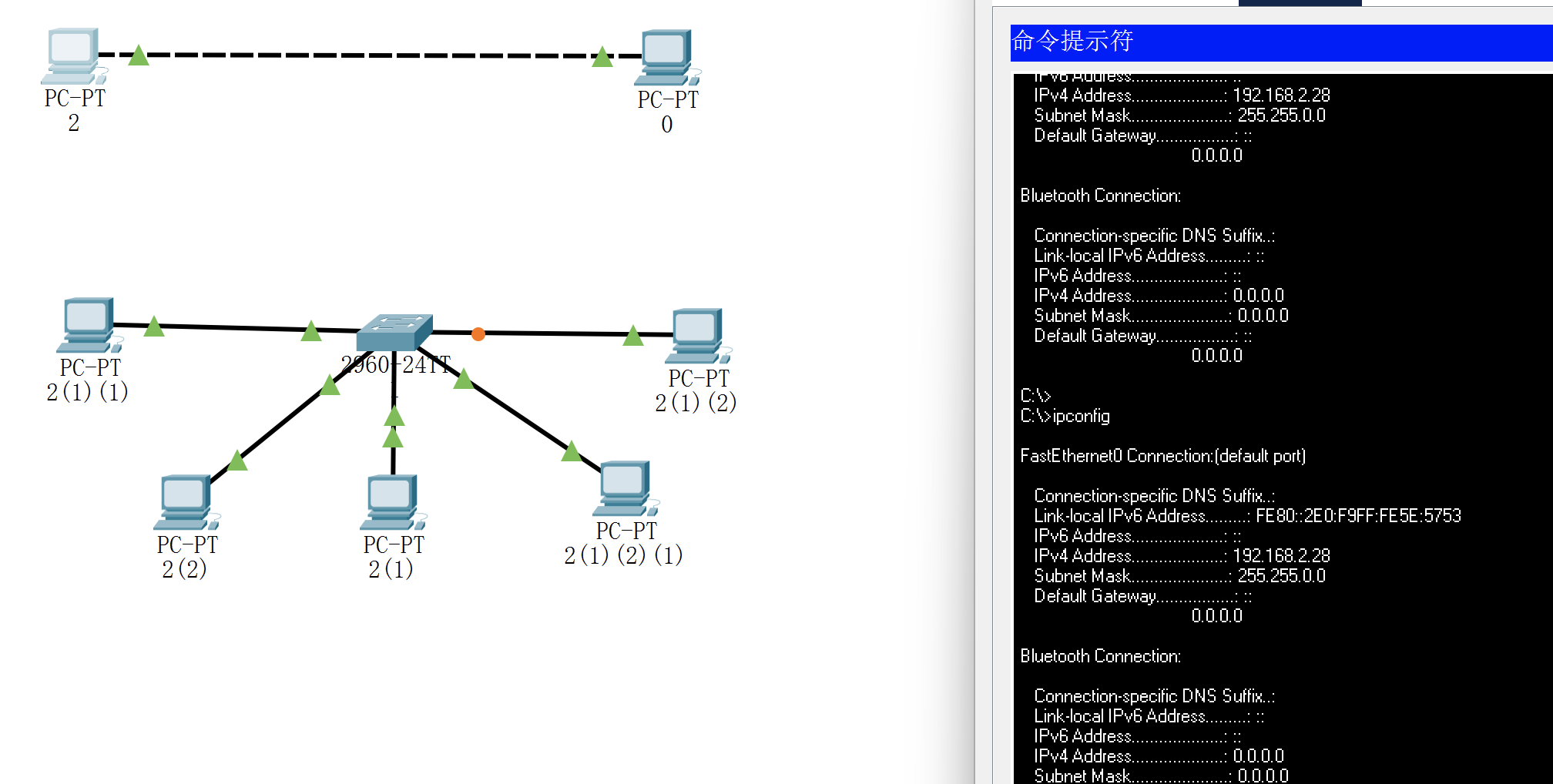

通信栗子

-

-

PC2(192.168.3.22)->PC0(192.168.3.21)进行通信PC2-PC0可以访问PC0-PC2可以访问

-

PC2(192.168.3.22)->PC0(192.168.0.21)进行通信PC2 - PC0不能访问request timed outPC0 - PC2不能访问request timed out- 当然,可以使用网关来解决这个问题

-

安装

CiscoPacket Tracer软件- 网络工程拓步图(测试网络连通性)

-

终端:`endpoint:互联网的末梢,到达终端后

-

TTL: 生命周期,防止数据无止境的传播所设置的血量,每过一个路由节点减1,直到路由节点接收到TTL值为1的数据,就会直接丢弃该数据。

- 控制网络层的数据,防止无止境的传播下

-

路由器

- 路由器是一种网络设备,用于将数据包

从一个网络发送到另一个网络。它通常用于连接局域网和广域网之间的交换机。路由器具有处理和转发数据包的能力,并使用IP 地址来确定最佳路径以及将数据包发送到目标地址。除了基本的数据包交换功能之外,路由器还可以提供其他功能,例如网络安全、带宽管理和负载平衡。在家庭网络中,路由器通常充当无线接入点,使多个设备可以通过Wi-Fi连接到互联网。 - 思考一下回家的例子

- 第一次:

- 源逻辑地址:机房

- 目标逻辑地址:n号楼n单元nn01

- 源Mac地址:

机房 - 目标Mac地址:

机房房门

- 第二次

- 源逻辑地址:机房

- 目标逻辑地址:n号楼n单元nn01

- 源Mac地址:

机房房门 - 目标Mac地址:

地铁站

- 第三次

- 源逻辑地址:机房

- 目标逻辑地址:n号楼n单元nn01

- 源Mac地址:

地铁站 - 目标Mac地址:`三里屯

- 手动添加静态路由条目:

- Router(config)#ip route 192.168.3.0 255.255.255.0 f0/1

- Router(config)#ip route 目标网段 目标子网掩码 本地出口

- 第一次:

- 路由器是一种网络设备,用于将数据包

-

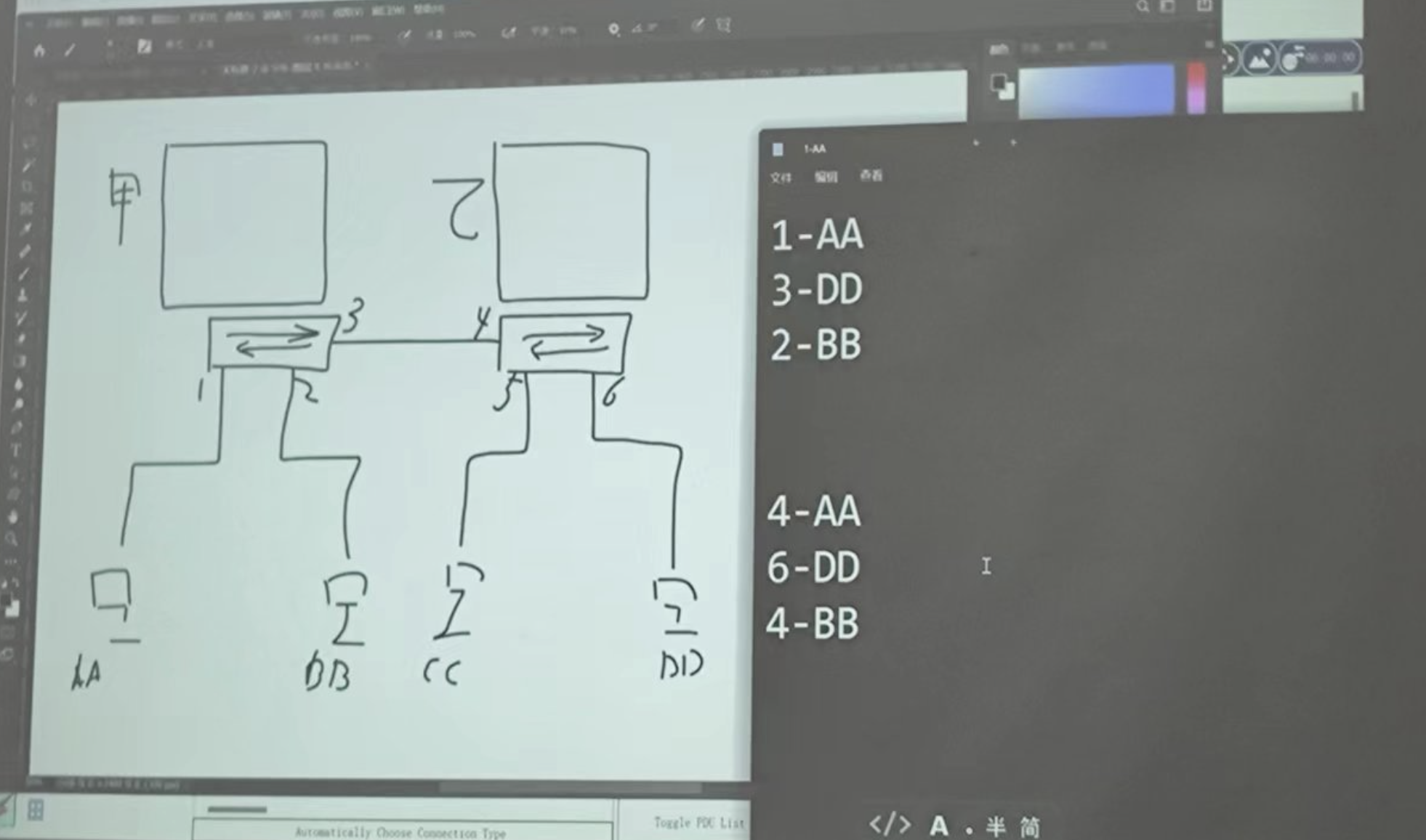

交换机:组建局域网都需要用到交换机

- 学习:交换机通过学习数据帧的源Mac地址和数据进入交换机的端口来生成**

MAC地址表**。 - 广播:当交换机

Mac地址表中没有数据帧目标MAC地址和对应端口时,会将该数据帧从除了接收到该数据帧端口以外的所有端口发送一次。- 二层广播地址

- FF-FF-FF-FF-FF-FF

- 三层广播地址

192.168.3.255/24- 网段广播地址255.255.255.255- 全网广播地址

- 二层广播地址

- 广播数据:目标地址为广播地址所发出的所有数据均为广播数据

- 广播域:能接收到此条广播的范围成为广播域

- 通过划分广播域可以减少广播量,物理手段使用路由器,逻辑手段使用

VLAN技术。- 物理分割广播域

- 逻辑分割广播域

- 通过划分广播域可以减少广播量,物理手段使用路由器,逻辑手段使用

- 单播:当交换

Mac地址表又数据帧的目标MAC地址和对应端口时,直接将数据帧从该端口单播发出。 - 老化:当交换机**

MAC地址表**中的记录在300秒内没有通讯,则该记录被删除。 - 举个栗子

- 同端口对应多个Mac地址(交换机串联的时候)

- 交换机不支持多个端口对应一个Mac,无法单播

- 当主机发起通信时会用自身子网掩码将源IP和目标IP进行与运算,用于判断是否在同一网段,为真则同网段,发送信息。为假则不同网段,目标网络不可达(需要路由器才可转发)

- 每个网段中主机位全1和主机位全0都无法应用到网卡

- 主机位全1代表该网段广播地址

- 主机位全0代表该网段网络号(网段)

- 每个网段中主机位全1和主机位全0都无法应用到网卡

- 学习:交换机通过学习数据帧的源Mac地址和数据进入交换机的端口来生成**

-

ARP协议:- 将已知目标IP地址解析为目标MAC地址;

- ARP地址解析协议工作原理:

- 数据包包含信息

源IP-A、源MAC-A、目标IP-B、目标MAC(FF-FF-FF-FF-FF-FF)

- 数据包包含信息

- 经过交换机时

该ARP请求会被广播发送,收到信息的非目标主机会丢弃该ARP请求,目标主机接到请求后会单播发送应答报文。- 应答报文:

源IP-B、源MAC-B、目标IP-A、目标MAC-A(FF-FF-FF-FF-FF-FF)- 思考大强哥的例子

- 请求方将接收到的

ARP应答中源MAC地址和源IP地址的对应关系存储到本地ARP缓存中。 - 跨网段的ARP请求

源IP-A,源MAC-A,目标IP-GW,目标MAC-(FF-FF-FF-FF-FF-FF)

- ARP请求可以用来干什么?

- 网络探活(不会被防火墙拦截)

- 可以直接更新对方的

ARP缓存,造成ARP攻击与欺骗;

- 防止被ARP攻击的方法:

- 绑定ARP缓存(ARP缓存分为静态缓存和动态缓存)

- 如何邦迪? -> 编写开机脚本

- 静态缓存:人为指定

- 动态缓存:源IP

- 绑定ARP缓存(ARP缓存分为静态缓存和动态缓存)

- 应答报文:

- DNS 劫持:

- 使用伪造的ip访问www.baidu.com

- 伪造IP正常访问 baidu

- baidu响应数据到伪造IP

- 伪造IP收到baidu返回数

- 使用伪造的ip访问www.baidu.com

-

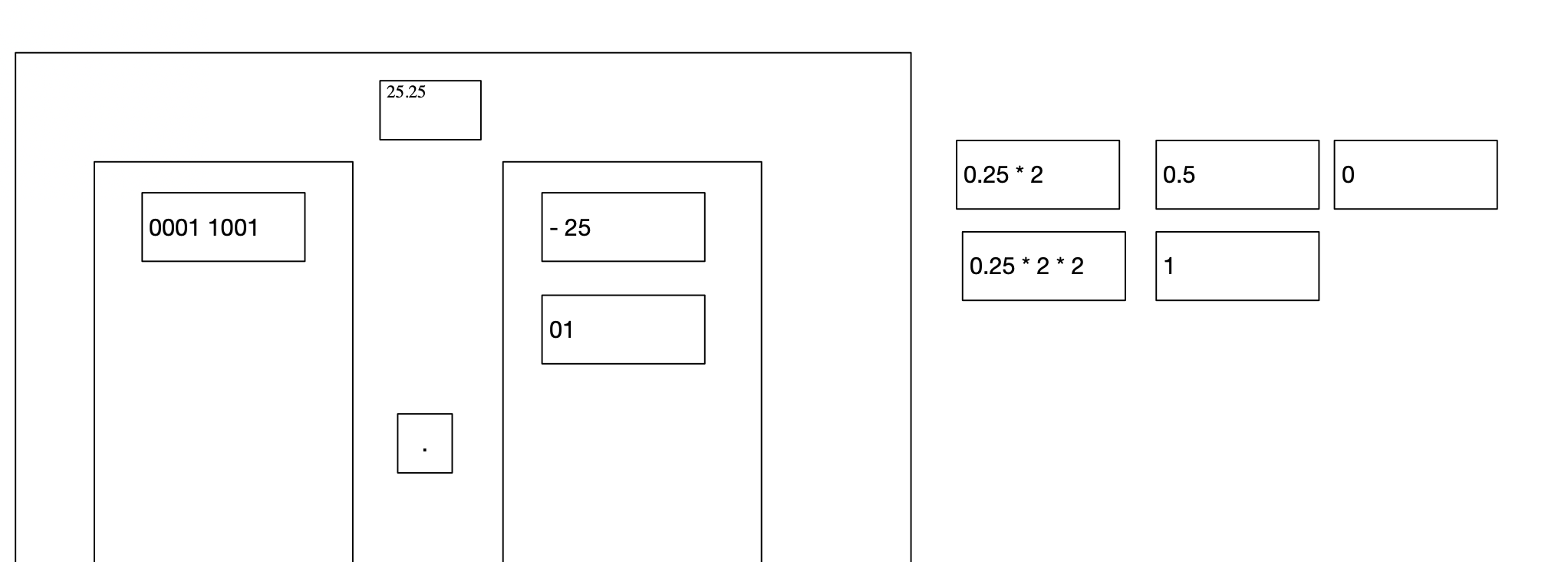

进制转换(十进制转为二进制):

- 1000 0000=128

- 1100 0000=192

- 1110 0000 = 224

- 1111 0000 = 240

- 1111 1000 = 248

- 1111 1100 = 252

- 1111 1110 = 254

- 1111 1111 = 255

-

二进制转为小数

- 将 0.6 转换为二进制小数需要使用乘 2 取整法,具体步骤如下:

0.6 × 2 = 1.2,整数部分为 1,小数部分为 0.2

0.2 × 2 = 0.4,整数部分为 0,小数部分为 0.4

0.4 × 2 = 0.8,整数部分为 0,小数部分为 0.8

0.8 × 2 = 1.6,整数部分为 1,小数部分为 0.6

0.6 × 2 = 1.2,整数部分为 1,小数部分为 0.2

0.2 × 2 = 0.4,整数部分为 0,小数部分为 0.4

0.4 × 2 = 0.8,整数部分为 0,小数部分为 0.8

0.8 × 2 = 1.6,整数部分为 1,小数部分为 0.6

由此可知,在二进制中,0.6 表示为 0.1001(无限循环)。

- 十六进制与二进制转换

- 栗子:

- 8 4 2 1

- 一个十六进制位等价于4个二进制位。

- 1101 1101 0101 1110. 1010 1110

- D D 5 E . A E

- 栗子:

- 八进制与二进制转换

- 栗子:

- 001 101 110 101 011 110. 101 011 100

- 1 5 6 5 3 6 5 3 4

- 156536.534

- 21356.34 转为二进制:

- 010001011101110.011100

- 栗子:

非核心

-

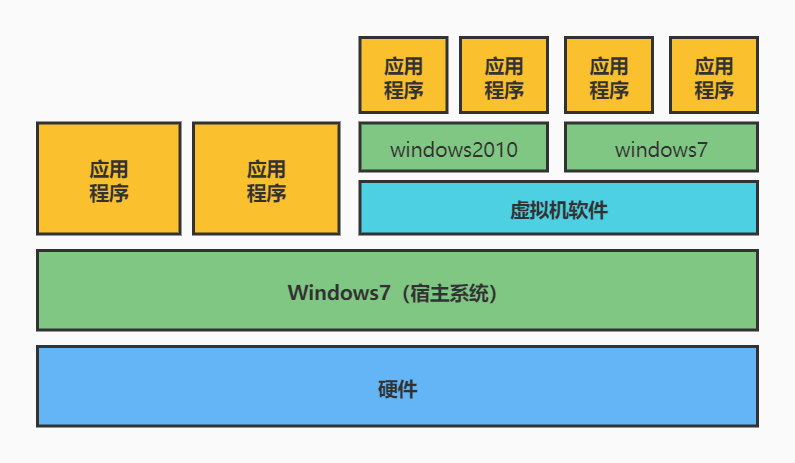

虚拟机架构

-

-

个人用户:个人日常工作为主,偶尔需要虚拟机提供其他系统环境;

- Vmware workstation

- Virtualbox

-

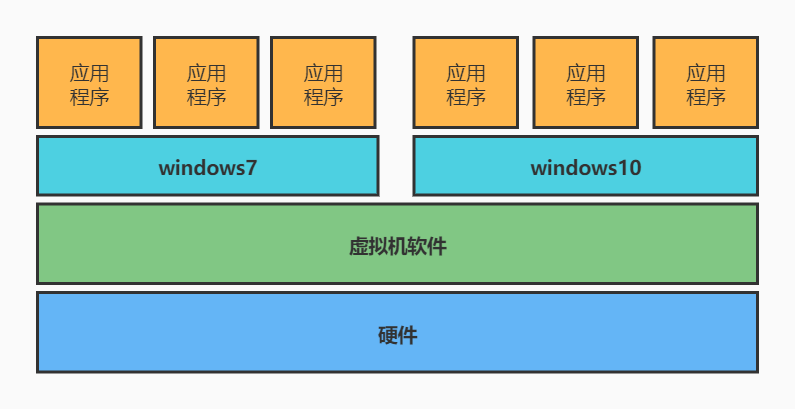

企业用户/服务器:将服务器全部资源进行虚拟化,切割为多个独立的环境,始终运行在虚拟机内。

- vCenter

-

-

CPU(HZ)打一次节拍表示运算过程

- 多核心(一次导出3个芯片)

- 5GHZ (120)

- 2.5HZ * 4 (100 水烧开了)

- 多核心(一次导出3个芯片)

-

服务器(高性能,存储多个CPU和内存)

60年代 - 分组交换(数据段)

将数据从发送方分成若干数据段进行传输

70~80 TCP/IP(协议) NSFNet

- 让网络一个一个面显示出来

- 协议(共同商量出来)

- 标准(共同实施的)

90年代- Web(ftp、sftp,ISP(互联网服务提供商))

- 1995年1月中国第一个互联网接入服务商(瀛海威信息通信公司)

- 1997年4月,全国信息工作会议通过《国家信息化九五规划和2000年远景目标》,开始正式在中国实施

- 1999年腾讯起步

- 2000年网易,新浪、搜狐在纳斯达克上市,第一批下岗职工 ADSL,ISDN(一机双号)

- 2000年1月,飞机进入中国南海,发送信号掉进大海,中美黑客大战(网站互黑,民间军事行动,分布式拒绝服务攻击)

- 2005年8月,百度在纳斯达克上市,创下2000年互联网泡沫以来5年间纳斯达克IPO首发上市日涨幅最高的记录。

- 2006年1月,中国门户网站正式开通“熊猫烧香“爆发。

- 2007年6月,电子商务发展“十一五”规划,开始发展电子商务

- 2008年3月,工业和信息化部设立,5月 社交网站迅速发展,首次跃居世界第一

- 2009年1月,工信部向中移动、中电信、中联通三大运营商(TDSCDMA 给移动)(WCDMA 无特色)(CDMA2000价格低) 网通有固话业务,没有宽带业务。12月,《中华人民共和国侵权责任法》出现。

- 2010年1月,铜线换光纤,三网融合(电信网、广播电视网(广电总局)、互联网),6月,中国人民银行发布《非金融机构支付服务管理》,将网络支付纳入监管。

- 2011年5月,中国人民银行下发第三个牌照;

- 2012年2月,物联网公布

- 2013年6月,阿里推出余额宝,12月,工信部向三大运营商发布4G牌照。

- 2014年2月,中央网络安全和信息化领导小组成立。4月OpenSSL爆出重大安全漏洞“心脏滴血”漏洞。9月份阿里巴巴赴美上市。

- 2016年8月,徐玉玉电信诈骗,2016年8月26日,公安部门成立专案组。

- 莆田系:魏则西事件里的原罪、偏见与迷茫

- 2017年5月,永恒之蓝MS17-010,NSA

- 2019年8月,网络安全报告,截止到2020年

- 2021年,拼多多Flanker

- 十三五计划:

建立网络安全审查制度和标准体系。 - 十四五计划:

健全国家网络安全法律和法规,加强网络安全审查制度和标准体系。 - 《刑法》286

- 双十一,提速降费。

如何体现网络安全水平?

-

安全竞赛 和 分值

- CTF(Capture T Flag):夺旗比赛,信息安全领域的一种比赛,通过某种方式解开谜题(找到网站漏洞,解密,逆向破解等等),获取flag,视作胜利。

- flag 通常是形式如下的字符串,flag{************}

- AWD(Attack-Defense)攻防 ->赛棍

- AWD攻防是一种网络安全比赛形式

- 在比赛中,参赛队伍需要在一个虚拟的网络环境中进行攻击和防御,同时还需要保证自己的服务正常运行。每个队伍会被分配一些漏洞和攻击点,通过挖掘这些漏洞并利用它们来攻击其他队伍,,同时也需要修补自己的系统以防止被攻击。比赛时间通常为数天或数周,最终获胜的团队将会获得奖金或其他奖励。这种比赛能够锻炼参赛者的攻击、防御和协作能力,对于提高网络安全水平具有重要意义。

- 常见操作流程:

- 1、 备份网站文件

- 2、 修改数据库默认密码

- 3、 修改网页登陆端一切弱密码/查看官方后门

- 4、 查看是否留有后门账户

- 5 、关闭不必要端口,如远程登陆端口(视情况)

- 6 、使用命令匹配一句话特性

- 7、 关注是否运行了“特殊” 进程

- 8、 权限高可以设置防火墙或者禁止他人修改本目录

- AWD攻防是一种网络安全比赛形式

- CTF(Capture T Flag):夺旗比赛,信息安全领域的一种比赛,通过某种方式解开谜题(找到网站漏洞,解密,逆向破解等等),获取flag,视作胜利。

-

十大岗位:

攻防渗透岗位,安全教育岗位

安全服务岗位,安全竞赛岗位

安全资讯岗位,安全运营岗位,

安全运维岗位,安全管理岗位,

安全开发岗位,安全研究岗位 -

十大技术:

WEB技术,二进制技术,

IOS技术,Android技术,IOT工控

代码审计技术,基础协议分析,威胁情报分析

攻防之Red team,攻防之Blue team

未知功,焉知防 -

内网攻击:在电脑里面以攻击者视角作溯源

-

扫描器扫描,或者思考下 座位表例子

-

中国:

- 蓝军,有演练部队

- 红军 是防守方

-

美国 :

- JFCCNW部队 10W人

-

黑客团体 :Anonymous 无组织,公布香港警员的个人数据

了解

MSSI 外包服务

-

网络安全

- 网络空间安全

- IDS IPS 网络安全

- 服务器 网络空间安全

- 互联网->人与人

- 物联网->人与物

- 车联网->边缘技术

-

RFX:

- 数字化是信息化、生产力的一部分

- AI白模型,白名单的形式。

-

运营:持续运转并且让公司运行

-

安全、效率、成本 二者不可得兼,可以回忆天安门国旗的例子

-

人物画像:尽可能用数据和信息描述一个人 -> 可以理解为编剧也就是话术师

-

双因子验证:

- 账号,密码,验证码

- 学习方法:www.hg(what why where,how) 理解模型分层概念,想一下奶粉的例子

-

杀毒厂商:

- 绿盟

- 启明星辰

- 知道创与

- 360

- 卡巴斯基

- 小红伞

- 百度

- 腾讯

- 阿里

- 华为

- 中国网安

- 火绒

-

入侵交换机

- 原理是撑爆Mac地址表,然后把广播都分发出去。